Ecco un riepilogo delle principali differenze tra WPA, WPA2-PSK e le loro varianti, con esempi pratici e stime dei tempi di attacco basati su capacità di cracking tipiche (~100 000 tentativi di PSK al secondo).

1. WPA (TKIP)

- Algoritmo: TKIP (Temporal Key Integrity Protocol) + RC4

- Chiave: 128 bit (effettivi circa 104 bit)

- Vulnerabilità:

- Attacchi “chopchop” e MIC-key recovery permettono di decifrare pacchetti in pochi minuti-ore.

- PSK (password) comunque vulnerabile a dictionary/brute-force sul 4-way handshake.

- Esempio pratico: password “casa1234” (8 caratteri alfanumerici minuscole+numeri = 36⁸ ≈ 2³⁰ combinazioni ≃ 1 miliardo)

- Con 100 000 hash/s:

- 2³⁰ / 10⁵ ≃ 10 000 s ≃ 3 ore

- Con 100 000 hash/s:

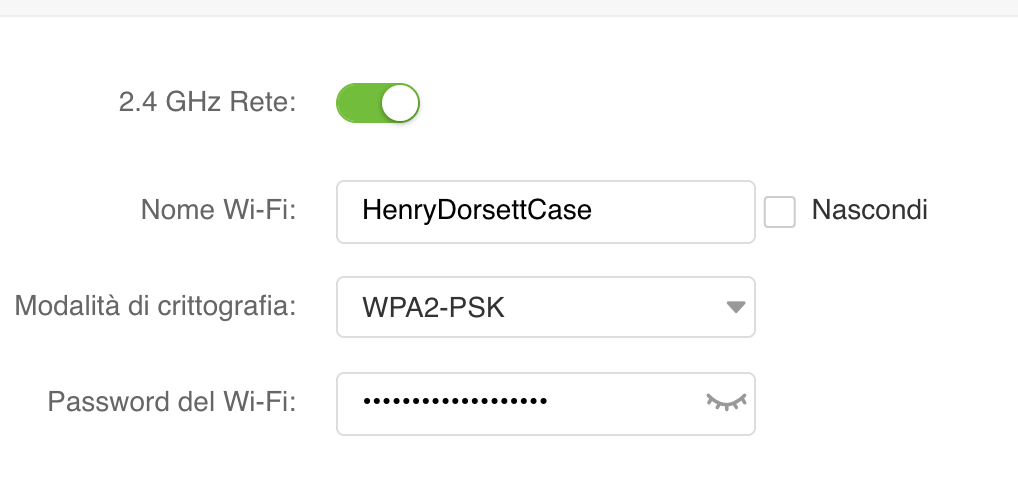

2. WPA2-PSK (AES-CCMP)

- Algoritmo: AES in modalità CCMP

- Chiave: 128 bit

- Vulnerabilità:

- Molto più robusto di TKIP, ma la sicurezza dipende dall’entropia della passphrase.

- Attacchi offline sul 4-way handshake: ogni tentativo di PSK è indipendente.

- Esempio entropia / tempi di attacco:

Password Spazio di chiavi Entropia (bit) Tempo a 10⁵ hash/s 8 cifre numeriche (10⁸) 10⁸ ≃26 ≃2²⁶/10⁵ ≃ 6 min 8 caratteri ASCII stampabili 94⁸ ≃ 6×10¹⁵ ≃53 ≃2⁵³/10⁵ ≃ 10¹¹ s ≃ 3 000 anni 12 caratteri ASCII stampabili 94¹² ≃ 4×10²³ ≃78 ≃2⁷⁸/10⁵ ≃ 10¹⁷ s ≃ 3×10⁹ anni (> età universo)

Nota: l’entropia cresce lineare in bit con la lunghezza e il set di caratteri usato.

WPA2-Enterprise (802.1X + EAP)

- Meccanismo: autenticazione su server RADIUS, non PSK

- Pro: chiavi dinamiche per ciascun utente, non c’è password condivisa

- Contro: complessità di gestione; se il server RADIUS è compromesso, rischio leak di credenziali

WPA3-Personal (SAE)

- Algoritmo: Simultaneous Authentication of Equals (Dragonfly handshake)

- Vantaggi:

- Protezione da off-line dictionary: ogni tentativo richiede interazione attiva con l’AP.

- Forward secrecy: sessioni passate non si ricompromettono se scoperta la password.

- Sicurezza pratica: anche password modeste (es. 8 caratteri complessi) diventano praticamente inattaccabili con hardware commerciale.

Varianti e modalità miste

- WPA2/WPA3 Mixed-Mode: supporta entrambi per compatibilità, ma l’AP negozia il miglior protocollo con ciascun client.

- WPS (PIN): PIN a 8 cifre (≃10⁸ combinazioni, ma rotto in poche ore per via della verifica in due metà da 10⁴ ciascuna).

In definitiva:

- Se sei su WPA o WPA-TKIP: cambia subito a WPA2-AES o, meglio, WPA3-SAE.

- Scegli passphrase lunghe e casuali (≥ 12 caratteri ASCII stampabili) per ottenere oltre 70 bit di entropia e tempi di attacco astronomici.

- Evita WPS o disattivalo sul router.

- Per reti aziendali, preferisci WPA2/WPA3-Enterprise con server RADIUS.

In questo modo potrai garantire che anche con hardware di cracking moderno (10⁵–10⁶ hash/s), il tempo per violare la rete diventi inconcepibilmente lungo.