Nell’attuale panorama digitale, in continuo cambiamento, purtroppo le minacce informatiche diventano sempre più sofisticate. È per questo che gli individui e le organizzazioni devono stare al passo con le ultime tendenze in materia di sicurezza informatica, al fine di proteggere i propri dati e sistemi sensibili.

In questo articolo esploreremo quali sono le principali preoccupazioni in materia di sicurezza informatica del 2024 e come mantenersi al sicuro utilizzando metodi di sicurezza più all’avanguardia, come il gestore delle password, che riduce il rischio di essere vittima di attacchi informatici.

L’intelligenza artificiale e il machine learning: alleati e minacce

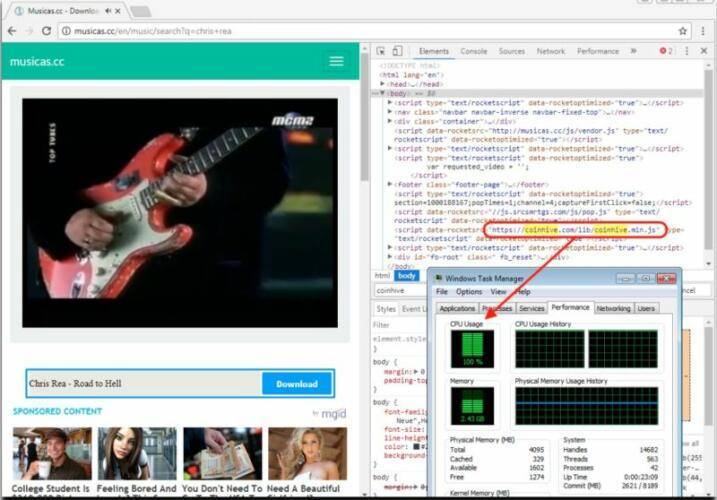

Innanzitutto è bene sottolineare che l’intelligenza artificiale emerge come un potente alleato ma anche un arma a doppio filo. Da un lato, insieme al machine learning, offre la possibilità di potenziare i meccanismi di difesa, anticipando così le minacce provocate dai pirati informatici. D’altro canto, può introdurre nuovi rischi e sfide che richiedono un approccio collaborativo e proattivo.

In ogni caso, Sealpath prevede che l’IA aiuterà a eludere, rilevare o neutralizzare le minacce alla sicurezza informatica utilizzando misure reattive e strategie proattive che garantiscono il rilevamento delle anomalie in tempo reale, l’autenticazione intelligente e la risposta automatizzata agli incidenti. In questo modo, l’intelligenza artificiale consentirà di rilevare in tempo reale l’uso di sistemi di identificazione intelligenti che non consentono l’accesso alle persone non autorizzate.

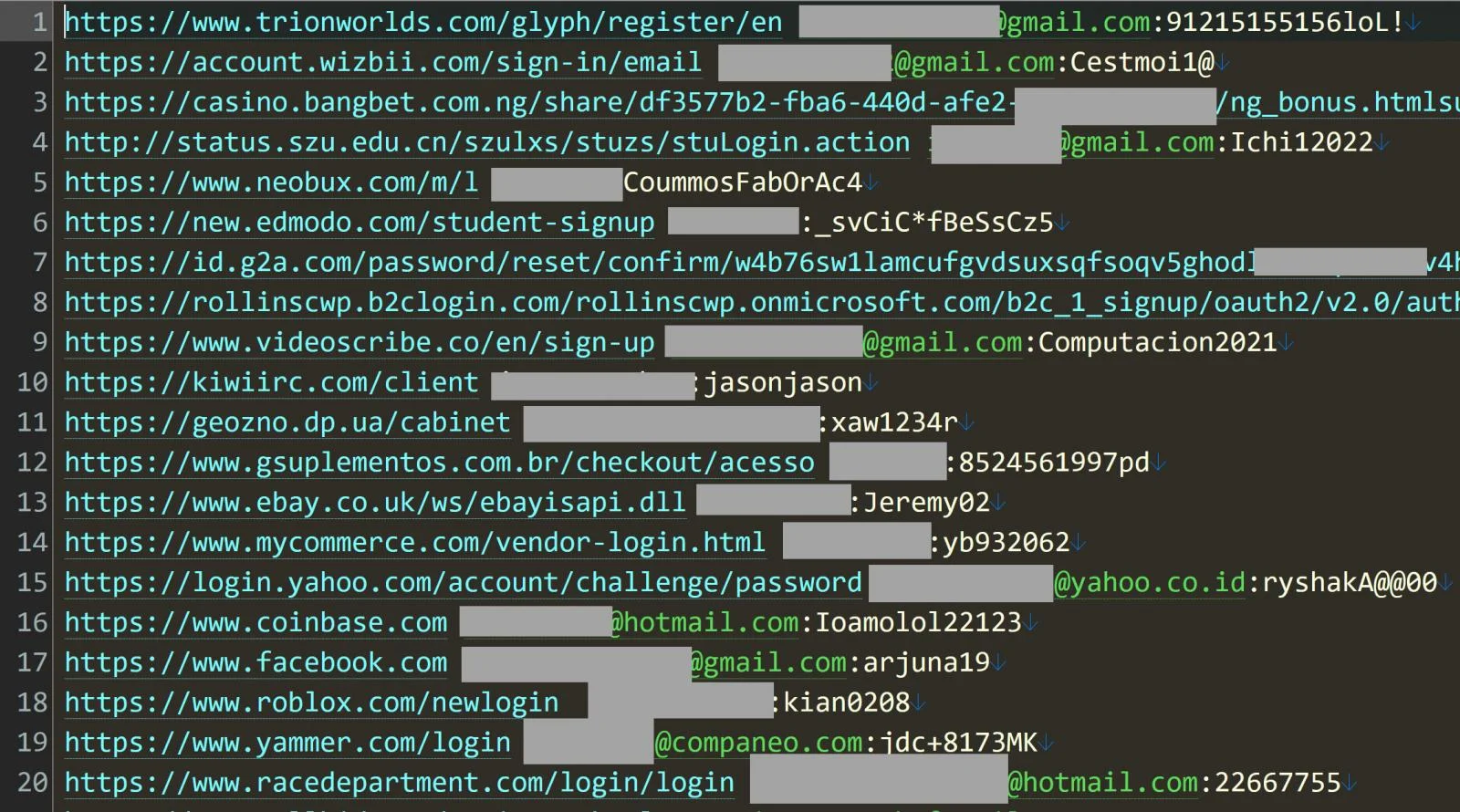

Privacy dei dati nel 2024: una priorità in evoluzione

Nel top 5 tendenze sulla privacy Gartner identifica che nil 75% della popolazione mondiale potrà garantire la sicurezza dei propri dati grazie alle normative sulla privacy. Infatti, molti paesi hanno iniziato a elaborare le proprie normative sulla privacy, imponendo alle aziende la necessità di implementare strategie per soddisfare i requisiti normativi sui dati personali sensibili.

Tutto ciò, secondo Gartner, porterà nel 2024 all’aumento della spesa per la privacy dei dati, anno in cui si registrerò una delle tasse più alte fino ad oggi, superando il 24% dei costi che le aziende dovranno sostenere.

Di pari passo, vi è anche un aumento della consapevolezza dei consumatori sui propri diritti sulla protezione dei dati personali. Questa nuova consapevolezza spinge i consumatori a chiedere una maggiore trasparenza da parte delle aziende su come gestiscono le informazioni. Non sorprende quindi che si raccomandi l’implementazione di soluzioni tecnologiche di privacy che garantiscano la sicurezza dei nei tre stati: il movimento, a riposo e in uso.

La resilienza informatica: la chiave per la sopravvivenza nel 2024

A differenza di ciò che prevede la Cyber Security, ciò che si conosce come resilienza informatica è orientato a garantire la continuità delle operazioni anche dopo una violazione. Ciò che impulsa la resilienza informatica è quindi adottare strategie che garantiscono un recupero rapido dopo una perdita di dati e tempi di inattività.

A sottolineare l’importanza delle misure di resilienza vi è il nuovo regolamento dell’Unione Europea per i settori finanziari, conosciuto come Dora, Digital Operational Resilience Act. L’implementazione di queste misure, infatti, va al di là della semplice Sicurezza Informatica perché sono fondamentali per garantire la catena di approvvigionamento globale in un mondo interconnesso.

La cybersecurity conquista i posti di comando: il ruolo strategico del personale competente

Nell’attualità, la cybersecurity deve far parte delle strategie aziendali. A sottolinearlo a Forbes è Jesper Zerlang, direttore esecutivo di LogPoint ed esperto in innovazione aziendale. Come ribadito più volte dall’esperto di cybersecurity, i membri dell’alta direzione devono affrontare il tema della sicurezza informatica in modo integrale per comprendere appieno quali sono le minacce del mondo cibernetico e scoprire quali sono le strategie che possono proteggere gli attivi aziendali.

In questo 2024, le aziende tendono a concentrarsi su un approccio olistico dove si combina tecnologia, procedure e personale istruito, in modo tale da dare priorità assoluta alla sicurezza, che finisce per influire a lungo termine nel successo aziendale. Gli investimenti in cybersecurity, secondo Sealpath, diventano quindi preziosi input che aiutano a garantire la crescita economica sostenibile delle imprese.

Per questo si prevede, secondo società di alto livello come Gartner, che entro il 2026 il 70% dei consigli di amministrazioni includeranno membri che abbiano competenze sostanziali in materia di Cyber Security, che aiutino a prendere decisioni informate in modo sicuro.

Architetture Zero Trust: il futuro della sicurezza informatica nel 2024

Negli ultimi anni, le architetture Zero Trust sono diventate sempre più importanti perché sostengono un approccio in pieno stile “verifica sempre, non fidarti mai”. Questo sistema nel mondo aziendale permette l’eliminazione della nozione del perimetro sicuro all’interno delle attività in rete considerate affidabili per garantire maggiori livelli di sicurezza.

Il modello Zero Trust è diventato quindi una configurazione di sicurezza di rete tecnica e un approccio adattativo olistico standardizzato che aiuta nella gestione dei rischi di sicurezza. Questo nuovo approccio va oltre la rete aziendale, arrivando a includere i lavoratori remoti, partner e dispositivi IoT.

Conclusione

La Cyber Security nel 2024 si caratterizza per la sua costante evoluzione e convergenza. Da un lato abbiamo l’intelligenza artificiale che potenzia le misure di sicurezza come il gestore di password, mentre la privacy dei dati assume un ruolo centrale nel panorama aziendale. Il personale con competenza in materia di Cyber Security assume un ruolo chiave all’interno delle imprese e nei consigli di amministrazione, mentre si diffondono sempre di più le misure di resilienza informatica.

Le aziende che abbracciano queste tendenze potranno affrontare le minacce informatiche e prosperare nel futuro digitale. Foto di Lalmch da Pixabay