“hackerato” è un termine che deriva dalla parola “hacker” , a sua volta derivante da hack, ed è il verbo che indica l’azione di intrufolarsi o accedere in modo non autorizzato a un sistema informatico, una rete o un dispositivo digitale al fine di ottenere, alterare, danneggiare o rubare dati, informazioni o risorse. Tuttavia, è sempre importante notare che il termine “hacker” può avere diverse connotazioni, e non tutti gli hacker agiscono in modo dannoso o illegale.

La parola “hacker” è stata coniata presso il MIT (Massachusetts Institute of Technology) negli anni ’60. Inizialmente, era utilizzata in modo positivo per descrivere gli studenti di computer appassionati e altamente competenti che dedicavano il loro tempo a esplorare e migliorare i sistemi informatici. Tali individui erano noti per “hackerare” sistemi informatici, ma inizialmente, questa attività aveva connotazioni più positive e si riferiva al desiderio di esplorare e migliorare il funzionamento dei computer.

Col passare del tempo, il termine “hacker” ha subito una trasformazione nella percezione pubblica. Con l’emergere di hacker malevoli o “black hat” che compivano atti illegali di intrusione informatica, la parola ha acquisito una connotazione più negativa. Per distinguere tra gli hacker etici e quelli malevoli, è emerso il termine “hackerare” (o “hacking”) per riferirsi all’azione di intrufolarsi o accedere in modo non autorizzato a sistemi informatici.

Quindi, l’etimologia di “hackerare” può essere collegata all’evoluzione del termine “hacker” stesso, che è stato utilizzato inizialmente per descrivere coloro che esploravano e miglioravano i sistemi informatici, ma in seguito è stato associato alle attività di hacking informatico sia positive che negative, dando origine a “hackerare” per descrivere specificamente l’azione di accesso non autorizzato.

In questo articolo non parliamo di pratiche illegali nè intendiamo incoraggiarle, anzi: invitiamo tutti alla massima prudenza ed al rispetto degli altri e delle tecnologie in gioco.

Etimologia hack, hacking, hackerato

La parola “hack” può avere diverse accezioni a seconda del contesto in cui viene utilizzata. Le interpretazioni più comuni includono:

- Hack come verbo: In questo contesto, “hack” è un verbo che indica l’azione di manipolare o modificare qualcosa in modo creativo o non convenzionale per ottenere un risultato desiderato. Ad esempio, nel campo dell’informatica, “hackare” può significare scrivere codice o applicare soluzioni ingenue per risolvere un problema o ottenere un obiettivo.

- Hack come sostantivo: Come sostantivo, un “hack” può riferirsi a una soluzione o a un metodo creativo e non convenzionale per affrontare un problema o ottenere un risultato desiderato. Ad esempio, “un hack” può essere un trucco o una scorciatoia per semplificare un compito.

- Hack nel contesto dell’informatica: Nell’ambito dell’informatica, “hack” può riferirsi all’azione di accedere o manipolare un sistema informatico, una rete o un’applicazione in modo non autorizzato per scopi illegali o malevoli. Questa forma di hacking è illegale ed è spesso associata a attività di intrusione informatica, furto di dati o danneggiamento dei sistemi.

- Hack come termine generico: In generale, “hack” può essere utilizzato in molti altri contesti per riferirsi a soluzioni creative, trucchi o approcci non convenzionali a vari problemi o sfide. Ad esempio, un “life hack” è un suggerimento o una strategia per semplificare o migliorare la vita quotidiana.

In sintesi, il significato di “hack” può variare notevolmente a seconda del contesto in cui viene utilizzato. Può riferirsi a soluzioni creative e trucchi, ma può anche avere una connotazione negativa quando si tratta di attività di hacking informatico illegali. La comprensione del significato dipende dalla situazione specifica in cui viene impiegata la parola. L’etimologia del termine “hackerato” è interessante e risale ai primi giorni della cultura hacker. Il termine “hacker” stesso ha origini antiche e ha subito diverse evoluzioni nel corso degli anni.

Storia del termine hacker

Un hacker è una persona esperta in informatica che raggiunge i propri obiettivi usando mezzi non standard. Sebbene il termine hacker sia stato associato nella cultura popolare a un hacker di sicurezza – qualcuno con conoscenza di bug o exploit per penetrare nei sistemi informatici e accedere a dati che altrimenti sarebbero inaccessibili – l’hacking può essere utilizzato anche da figure legittime in situazioni perfettamente legali, dando via alle varianti white hat, black hat e grey hat (cappello bianco, grigio e nero).

- Hacker White Hat: Si riferisce a un tipo di hacker che opera per migliorare la sicurezza informatica. Questi hacker lavorano in collaborazione con organizzazioni o aziende per individuare vulnerabilità nei sistemi informatici e aiutare a risolverle, spesso nel contesto di programmi di “bug bounty” o di testing della sicurezza.

- Hacker Grey Hat: Si tratta di hacker che possono agire in modo etico o meno a seconda delle circostanze. Possono utilizzare le loro abilità per individuare vulnerabilità nei sistemi informatici senza autorizzazione, ma senza necessariamente danneggiare o violare i dati. Tuttavia, possono essere inclini ad agire in modo illegale se le opportunità lo giustificano.

- Hacker Black Hat: Questo tipo di hacker è generalmente considerato criminale. Operano con intenti malevoli, violando sistemi informatici per rubare dati, causare danni o ottenere profitti illegali. Sono spesso coinvolti in attività come frodi informatiche, furto di identità, ransomware e altri reati informatici.

La parola “hack” può avere diverse accezioni a seconda del contesto in cui viene utilizzata. Le interpretazioni più comuni includono:

- Hack come verbo: In questo contesto, “hack” è un verbo che indica l’azione di manipolare o modificare qualcosa in modo creativo o non convenzionale per ottenere un risultato desiderato. Ad esempio, nel campo dell’informatica, “hackare” può significare scrivere codice o applicare soluzioni ingenue per risolvere un problema o ottenere un obiettivo.

- Hack come sostantivo: Come sostantivo, un “hack” può riferirsi a una soluzione o a un metodo creativo e non convenzionale per affrontare un problema o ottenere un risultato desiderato. Ad esempio, “un hack” può essere un trucco o una scorciatoia per semplificare un compito.

- Hack nel contesto dell’informatica: Nell’ambito dell’informatica, “hack” può riferirsi all’azione di accedere o manipolare un sistema informatico, una rete o un’applicazione in modo non autorizzato per scopi illegali o malevoli. Questa forma di hacking è illegale ed è spesso associata a attività di intrusione informatica, furto di dati o danneggiamento dei sistemi.

- Hack come termine generico: In generale, “hack” può essere utilizzato in molti altri contesti per riferirsi a soluzioni creative, trucchi o approcci non convenzionali a vari problemi o sfide. Ad esempio, un “life hack” è un suggerimento o una strategia per semplificare o migliorare la vita quotidiana.

In sintesi, il significato di “hack” può variare notevolmente a seconda del contesto in cui viene utilizzato. Può riferirsi a soluzioni creative e trucchi, ma può anche avere una connotazione negativa quando si tratta di attività di hacking informatico illegali. La comprensione del significato dipende dalla situazione specifica in cui viene impiegata la parola.

Scenari tipici

Gli attacchi informatici e gli hackeraggi possono verificarsi in una varietà di scenari, sia lavorativi che quotidiani. Ecco alcuni esempi di scenari in cui è possibile un hackeraggio:

1. Hacking aziendale:

- Intrusioni in rete: Un attaccante può cercare di penetrare nelle reti aziendali per rubare dati sensibili, informazioni finanziarie o proprietà intellettuale.

- Phishing: Gli hacker possono inviare e-mail di phishing a dipendenti aziendali per ottenere informazioni di accesso o diffondere malware.

- Attacchi a siti web: I siti web aziendali possono essere bersagliati da attacchi DDoS (Distributed Denial of Service) per interrompere i servizi o da tentativi di hacking per compromettere i dati.

2. Hacking personale:

- Accesso non autorizzato al computer o al telefono: Qualcuno può cercare di accedere al tuo computer o al tuo telefono per rubare dati personali o finanziari.

- Account online compromessi: Gli hacker possono cercare di rubare le credenziali di accesso ai tuoi account online, come social media o servizi di posta elettronica.

- Ransomware: Un attaccante può utilizzare ransomware per crittografare i tuoi file personali e richiedere un riscatto in cambio della chiave di decrittazione.

3. Hacking governativo:

- Attività di spionaggio: Alcuni paesi o organizzazioni possono tentare di hackerare i sistemi governativi o le organizzazioni rivali per ottenere informazioni strategiche o sensibili.

4. Hacking medico:

- Attacchi contro dati sanitari: Gli hacker possono cercare di accedere a registri medici e dati sanitari per rubare informazioni personali o dati sensibili sui pazienti.

5. Hacking finanziario:

- Frode con carte di credito: Gli attaccanti possono tentare di rubare le informazioni delle carte di credito delle persone per effettuare transazioni fraudolente.

- Manipolazione del mercato: Alcuni hacker possono cercare di manipolare i mercati finanziari online o i sistemi di trading.

6. Hacking dell’infrastruttura critica:

- Attacchi alle infrastrutture critiche: Gli attacchi informatici alle reti e alle infrastrutture critiche, come reti elettriche o sistemi di trasporto, possono avere gravi conseguenze sulla società e sulla sicurezza nazionale.

Questi sono solo alcuni esempi dei molteplici scenari in cui può verificarsi un hackeraggio. È importante essere consapevoli della sicurezza informatica e prendere misure per proteggere i propri dispositivi, dati e informazioni personali da possibili minacce online. Inoltre, le organizzazioni devono impegnarsi attivamente nella sicurezza informatica per proteggere i loro sistemi e dati sensibili.

Tipi di hacker

Esistono diverse categorie di hacker:

- Hacker Etici o White Hat: Questi hacker lavorano in modo legale e sono spesso assunti da aziende o organizzazioni per testare la sicurezza dei loro sistemi e reti al fine di identificare vulnerabilità e fornire soluzioni per migliorarla. Un esempio di hacking etico o “white hat” coinvolge un esperto di sicurezza informatica che è stato incaricato da un’azienda o da un’organizzazione per testare la sicurezza del loro sistema informatico o della loro rete al fine di identificare e correggere eventuali vulnerabilità. Ecco come potrebbe svolgersi un tipico scenario di hacking white hat:

1. Contratto e autorizzazione: L’azienda XYZ decide di testare la sicurezza del proprio sito web e assume un esperto di sicurezza informatica. Un contratto viene stipulato tra l’esperto di sicurezza e l’azienda, specificando i dettagli dell’incarico e le modalità di accesso ai sistemi.

2. Raccolta di informazioni: L’esperto di sicurezza raccoglie informazioni sul sito web e la sua architettura, comprese le tecnologie utilizzate, i server, le applicazioni e gli endpoint di rete.

3. Scansione e analisi: L’esperto di sicurezza utilizza strumenti di scansione automatizzata e metodi manuali per individuare possibili vulnerabilità, come punti di ingresso non sicuri, errori di configurazione, versioni obsolete del software o possibili debolezze nei permessi di accesso.

4. Identificazione delle vulnerabilità: L’esperto di sicurezza identifica le vulnerabilità e le documenta, specificando come sono state scoperte e come potrebbero essere sfruttate da un potenziale aggressore.

5. Comunicazione delle scoperte: L’esperto di sicurezza informa l’azienda delle vulnerabilità scoperte, fornendo dettagli tecnici e consigli per la correzione. Questa comunicazione avviene in modo responsabile e privato per evitare che informazioni sensibili finiscano nelle mani sbagliate.

6. Supporto per la correzione: L’esperto di sicurezza può collaborare con l’azienda per correggere le vulnerabilità, testare le correzioni e garantire che il sistema sia ora più sicuro.

7. Report finale: Una volta che tutte le vulnerabilità sono state affrontate, l’esperto di sicurezza prepara un rapporto finale che include una panoramica delle azioni intraprese, le vulnerabilità identificate e risolte, e una valutazione generale della sicurezza del sistema.

In questo scenario, l’esperto di sicurezza agisce in modo legale ed etico, lavorando in collaborazione con l’azienda per migliorare la sicurezza del loro sistema informatico. Questo tipo di hacking white hat è essenziale per aiutare le organizzazioni a proteggersi dalle minacce informatiche e a mantenere la sicurezza dei loro dati e dei loro sistemi.

- Hacker Gray Hat: Questi hacker operano in una sorta di “zona grigia” tra il hacking legale e illegale. Possono violare sistemi senza autorizzazione, ma spesso lo fanno per scopi etici, come rivelare vulnerabilità senza causare danni.

- Hacker Black Hat: Questi hacker agiscono in modo illegale per scopi personali o finanziari. Il loro obiettivo è spesso rubare dati, diffondere malware, frodare o danneggiare sistemi o reti.

- Hacker Script Kiddie: Si tratta di individui senza particolari competenze informatiche che cercano di effettuare attacchi utilizzando strumenti e script preconfezionati senza una profonda comprensione del processo.

- Hacker Activist o Hacktivist: Questi hacker perseguono obiettivi politici o sociali e cercano di promuovere cambiamenti attraverso azioni di hacking. Possono eseguire attacchi informatici per diffondere messaggi o mettere in evidenza cause.

In sintesi, “hackerare” significa manipolare o accedere in modo non autorizzato a sistemi informatici o reti, ma il contesto in cui viene utilizzato il termine determina se si tratta di un’azione legale o illegale, etica o non etica. La connotazione del termine può variare ampiamente a seconda degli scopi e delle intenzioni dell’individuo coinvolto.

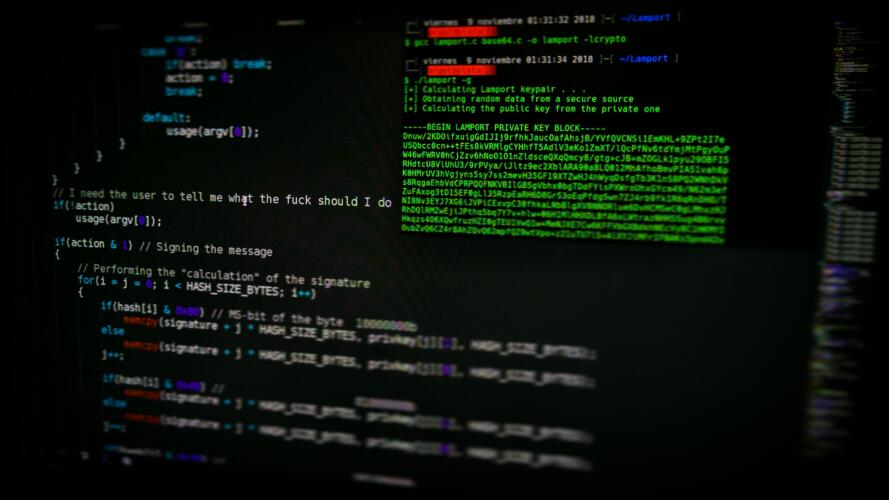

Come si hackerano i siti

Ovviamente non possiamo scendere in dettagli tecnici che potrebbero essere usati malamente da qualche improvvido lettore, del quale non intendiamo dubitare la buonafede, ci mancherebbe altro, ma siccome parliamo di un argomento borderline è bene non specificare troppo.

Gli attacchi informatici possono avere molte cause e metodi, e senza ulteriori dettagli, è difficile dare una risposta specifica su come è avvenuto l’hacking del tuo sito. Tuttavia, posso darti alcune informazioni generali sulle possibili vie attraverso cui un sito web può essere compromesso, che possono essere le potenziali cause (risalire alla causa effettiva dell’hackeraggio non è agevole, nella maggiorparte dei casi reali):

- Vulnerabilità del software: Spesso, i siti web vengono hackerati a causa di vulnerabilità nel software che alimenta il sito. Queste vulnerabilità possono essere sfruttate da hacker per ottenere l’accesso al sito. È importante mantenere sempre aggiornati tutti i componenti del tuo sito, inclusi il sistema operativo, il CMS (Content Management System), i plugin e i temi, poiché le patch di sicurezza vengono rilasciate per correggere le vulnerabilità.

- Password deboli: Se hai utilizzato una password debole o facilmente indovinabile per accedere al tuo sito web o per il tuo pannello di amministrazione, gli hacker possono cercare di indovinare la password o utilizzare tecniche di forza bruta per accedere.

- Injection Attacks: Questi attacchi coinvolgono l’inserimento di codice malevolo (solitamente SQL o JavaScript) nei campi di input del tuo sito, come moduli di ricerca o campi di login. Se il tuo sito non valida correttamente i dati in ingresso, gli hacker possono utilizzare queste vulnerabilità per eseguire codice dannoso.

- Cross-Site Scripting (XSS): Gli attacchi XSS si verificano quando gli hacker inseriscono script malevoli nei contenuti del tuo sito web, che vengono poi eseguiti sui browser dei visitatori. Questo può essere utilizzato per rubare informazioni di sessione o altre informazioni sensibili.

- File di configurazione esposti: Se i file di configurazione sensibili del tuo sito (ad esempio, file .htaccess o file di configurazione di database) sono accessibili pubblicamente a causa di configurazioni errate o problemi di permessi, gli hacker possono sfruttarli per ottenere accesso al tuo sito.

- Plugin o estensioni non sicure: Se hai installato plugin o estensioni non attendibili o non aggiornate, potrebbero contenere vulnerabilità che gli hacker possono sfruttare. È importante verificare regolarmente la sicurezza delle estensioni che utilizzi.

- Social Engineering: In alcuni casi, gli hacker possono cercare di ottenere le credenziali di accesso ai tuoi sistemi o al tuo hosting web utilizzando tecniche di ingegneria sociale, come l’inganno o la manipolazione delle persone coinvolte nella gestione del sito.

Per affrontare un sito hackerato, dovresti prendere provvedimenti immediati per rimuovere l’accesso non autorizzato, ripristinare la sicurezza del sito e indagare sulle cause dell’attacco. Questo può includere la modifica delle password, la scansione del sito alla ricerca di malware, la revisione delle configurazioni di sicurezza e l’aggiornamento di tutti i software e le estensioni utilizzate. Inoltre, potresti voler coinvolgere un esperto di sicurezza informatica per aiutarti nella risoluzione del problema.