Hosting e dominio vengono spesso confusi dai principianti perchè, di fatto, non sono facili da distinguere se non si conoscono le tecnologie che li fanno funzionare: entrambi, infatti, concorrono a far funzionare un qualsiasi sito o servizio web, e senza l’uno non potrebbe mai esistere l’altro. L’hosting è, in particolare, il servizio che permette ai siti di funzionare (quindi la macchina su cui gira il sito ed il software installato, che potrebbe essere Aruba o Tophost), mentre il dominio è il nome del sito web associato all’hosting, ad esempio tuonome.it (registrato su Aruba o Tophost o altri).

Un hosting senza dominio può funzionare lo stesso, ma senza avere un indirizzo mnemonico o facile da ricordare per gli utenti; un dominio senza hosting può essere semplicemente parcheggiato, cioè “messo in pausa” su una pagina specifica, in attesa di futuro utilizzo, di rivendita o altro ancora. Senza l’uno, pertanto, non ha senso parlare dell’altro, visto che un dominio senza hosting può essere al massimo una pagina di cortesia, mentre un hosting senza dominio non è accessibile dall’esterno a meno di conoscerne l’indirizzo IP preciso. Alcuni hosting senza dominio sono resi pubblici a scopo di test, di sviluppo dei siti web oppure, al limite, in certi ambiti del deep web / dark web.

Che cos’è un hosting?

I servizi di hosting sono spesso un’abbreviazione per fare riferimento ai cosiddetti hosting provider.

L’hosting web è il servizio tramite cui un provider ospita un sito Internet, rendendolo accessibile online 24 ore su 24. In qualità di esperto nel settore dell’hosting, posso affermare che scegliere un servizio affidabile significa garantire prestazioni elevate, sicurezza dei dati e continuità operativa. I provider mettono a disposizione infrastrutture fisiche (server) e risorse tecniche indispensabili per pubblicare e mantenere attivo un sito web su Internet.

Nell’ambito del web sono considerate hosting provider tutte le aziende di informatica che forniscano supporto tecnologico per fare stare in piedi un sito web, ovvero nello specifico:

- uno spazio web in cui pubblicare e gestire la propria web app o il proprio sito / blog;

- un database con cui interfacciare il sito (specialmente nel caso dei CMS);

- un dominio con indirizzo IP apposito (dedicato o condiviso a seconda dei casi), cioè la possibilità per il servizio di essere pubblicamente accessibile da internet;

- una serie di servizi hardware e software adatti a gestire e mettere a disposizione dei clienti il tutto: quindi gestione del file system, del database, dei cron job, di SSH e FTP e così via.

L’hosting, pertanto, è una tecnologia server che permette, in una buona parte di casi, di ospitare file e database e di esporli in pubblico sulla rete. Gli hosting sono necessari per fornire ai clienti adeguato supporto software per i propri servizi o siti internet, nonchè ospitare fisicamente i file ed i database del sito (e fare, quindi da “hard disk”) sia per supportarne il funzionamento mediante server MySQL, linguaggio PHP e così via (e fare quindi, in un certo senso, da “sistema operativo”).

Esempio di hosting: il servizio offerto da Aruba

Riassumendo: qualsiasi sito web richiede la presenza di un hosting, il quale può essere erogato con modalità diverse tra loro: il più delle volte, per inciso, si fa uso di hosting condivisi. Quale che sia l’hosting che andiamo a scegliere, dovrà essere acquistato dal proprietario del sito in abbonamento o “fitto” a canone annuale o mensile, in modo tale che le pagine del sito stesso possano funzionare. Per far funzionare un sito servono di solito PHP, database MySQL, spazio web su disco ed eventuali sistemi di gestione del carico di traffico per siti molto grossi: un esempio diffusissimo è il bilanciamento di carico (tecnologia detta anche load balancing).

Che cos’è un dominio?

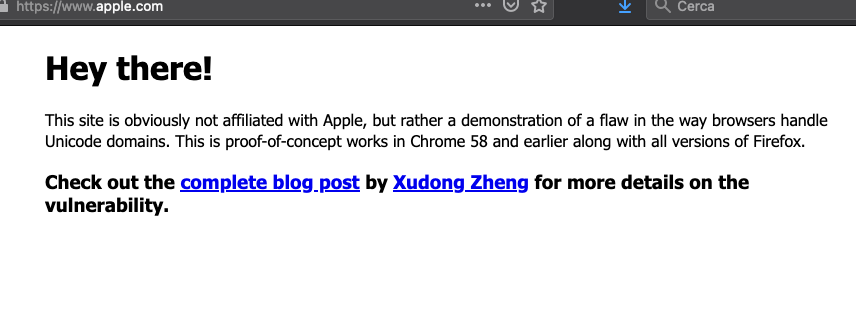

Il dominio corrisponde con il nome del nostro sito, ad esempio trovalost.it è il dominio corrispondente al nostro sito. Il dominio è indispensabile per offrire un nome mnemonico pubblico per un sito. Se non ci fosse il dominio, dovremmo accedere ai siti partendo dall’indirizzo IP (123.456.789.123, ad esempio).

Esempio di dominio: trovalost.it

Altro esempio di dominio: google.com

Approfondisci questo punto leggendo che cos’è un dominio.

Qual’è la differenza tra i due?

La differenza tra le due cose dovrebbe essere chiara, a questo punto: l’hosting è un servizio (che può essere gratis o a pagamento) che mette a disposizione vari generi di funzionalità all’utente finale (il webmaster del sito), tra cu ad esempio il database, uno spazio web ecc. Il dominio è solo il nome pubblico del servizio web e/o del sito, e soltanto quello; l’hosting invece stabilisce mediante tecnologie appropriate (MySQL, Apache, NGINX, PHP, Linux, ecc.) la parte interna di funzionamento del dominio, ovvero ne stabilisce le politiche e la logica.

In altri termini, per fare un esempio che sarà familiare ai più, potremmo immaginare il dominio come se fosse la carrozzeria di una macchina, mentre l’hosting ne rappresenta il motore e tutta la parte interna (dai sedili all’albero di trasmissione).