Benvenuti nell’era del consenso invisibile. Non è più sorveglianza digitale: è sottomissione volontaria dei nostri dati.

Le app che amiamo e utilizziamo ogni giorno, dai giochi casual come Candy Crush alle app di incontri come Tinder, fino ai tracker per la gravidanza e le app di preghiera, nascondono un inquietante segreto. Dietro l’illusione di un intrattenimento innocuo o di strumenti utili per la nostra vita quotidiana, si cela una rete silenziosa e onnipresente che raccoglie dati sensibili sulla nostra posizione.

Non si tratta di uno scenario cospirativo alla Snowden, in cui spie oscure violano il nostro spazio digitale. Al contrario, il nemico è banale, quasi noioso: un’industria pubblicitaria senza scrupoli che sfrutta la propria posizione nel codice delle app per appropriarsi di queste informazioni, spesso senza che nemmeno gli sviluppatori delle app ne siano consapevoli. Questo flusso di dati confluisce poi in aziende come Gravy Analytics, i cui documenti interni trapelati hanno rivelato una realtà ancor più preoccupante: una delle sue filiali ha venduto informazioni sulla posizione globale persino alle forze dell’ordine statunitensi.

Ma ciò che spaventa davvero non è la sorveglianza forzata, bensì la nostra volontaria o inconsapevole partecipazione.

La rivelazione che non ci aspettavamo

“Per la prima volta, sembra che abbiamo una prova pubblica che uno dei più grandi broker di dati, attivo sia nel settore commerciale che in quello governativo, stia acquisendo i suoi dati non attraverso il codice integrato nelle app, ma tramite il flusso di offerte della pubblicità online,” afferma Zach Edwards, analista senior di minacce presso l’azienda di cybersecurity Silent Push e profondo conoscitore dell’industria dei dati di localizzazione.

Questa affermazione, rilasciata a 404 Media dopo aver esaminato i dati trapelati, cambia radicalmente le carte in tavola. Se prima il colpevole sembrava essere nascosto tra le righe di codice di un’applicazione, ora scopriamo che il vero artefice si nasconde in piena vista: è il sistema stesso di pubblicità digitale. Il flusso di offerte pubblicitarie, progettato per mostrarti annunci mirati, si è trasformato in una pipeline silenziosa per raccogliere e distribuire le coordinate dei nostri movimenti.

Il mondo nascosto del real-time bidding

Questi dati offrono un raro sguardo all’interno del meccanismo opaco del real-time bidding (RTB), un sistema che trasforma ogni interazione digitale in un’opportunità di monitoraggio. In passato, le aziende che trattano dati di localizzazione pagavano gli sviluppatori di app per inserire pacchetti di codice progettati per raccogliere le coordinate degli utenti.

Oggi, però, molte di queste aziende hanno scelto una strada diversa, più subdola e meno visibile: si rivolgono all’ecosistema pubblicitario. Qui, le imprese competono in tempo reale per posizionare annunci personalizzati all’interno delle app che usiamo. Ma questa competizione nasconde un effetto collaterale inquietante: i broker di dati possono “ascoltare” il processo di offerta e raccogliere le informazioni sulla posizione dei nostri dispositivi mobili, spesso senza che nessuno se ne accorga.

L’illusione è completa: mentre crediamo di navigare liberamente, stiamo in realtà offrendo volontariamente la nostra presenza, la nostra quotidianità e persino i nostri spostamenti su un piatto d’argento a un sistema costruito per sfruttarli.

Per real-time bidding (RTB) intendiamo, naturalmente, un sistema pubblicitario digitale in cui, ogni volta che apriamo un’app o un sito web, avviene un’asta istantanea per decidere quale annuncio mostrarci. In una frazione di secondo, le aziende partecipano a questa gara, basandosi sui nostri dati personali e di navigazione per piazzare offerte mirate. Il problema? Questo processo non è solo un’asta pubblicitaria: è anche una porta aperta per raccogliere dati sensibili, come la nostra posizione, il nostro dispositivo e persino le nostre abitudini. Una miniera d’oro per aziende e broker di dati che ascoltano in silenzio, sfruttando il sistema non per mostrare pubblicità, ma per monitorare e tracciare.

Un archivio di dati che parla di noi

Tra i dati trapelati di Gravy Analytics si nascondono decine di milioni di coordinate di telefoni mobili, provenienti dagli Stati Uniti, dalla Russia e dall’Europa. Ogni frammento di localizzazione, in alcuni casi, è accompagnato dal nome dell’app da cui è stato estratto. 404 Media ha analizzato questi file, costruendo un elenco di app coinvolte. Sebbene molti di questi dati non siano timbrati temporalmente, ci sono indizi che suggeriscono che risalgano al 2024.

E l’elenco è impressionante: piattaforme di incontri come Tinder e Grindr, giochi popolari come Candy Crush, Temple Run, Subway Surfers e Harry Potter: Puzzles & Spells; app di trasporto come Moovit; strumenti personali come My Period Calendar & Tracker, un’app per il monitoraggio del ciclo mestruale scaricata da oltre 10 milioni di utenti; app di fitness come MyFitnessPal; social network come Tumblr; servizi di email come quello di Yahoo; e persino Microsoft 365.

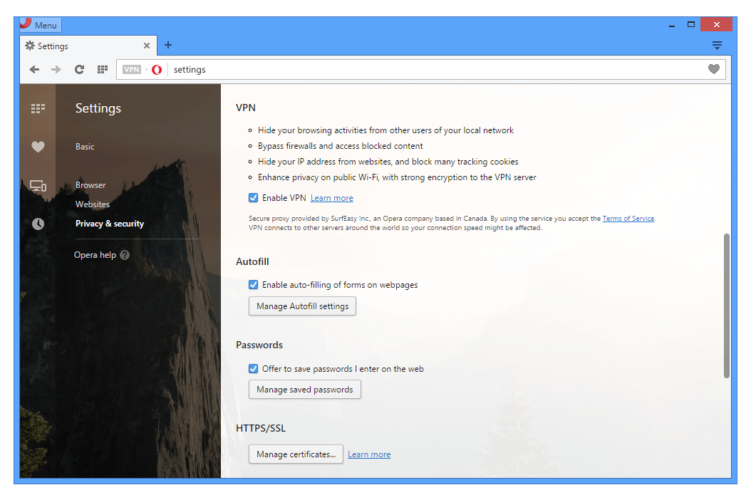

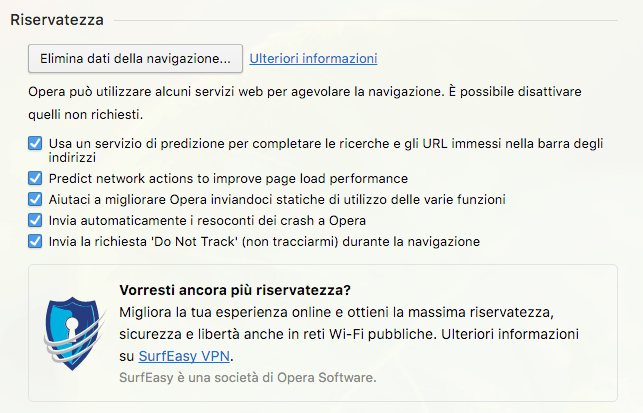

E non finisce qui: tra le app citate ci sono tracker di voli come Flightradar24, app religiose come quelle per la preghiera musulmana o per la Bibbia cristiana, vari strumenti per la gravidanza e, con grande ironia, persino app VPN che gli utenti scaricano per proteggere la loro privacy.

Questo elenco è una finestra inquietante sulla nostra vita digitale, un promemoria silenzioso di quanto facilmente consegniamo i nostri dati in cambio di comodità, intrattenimento o sicurezza apparente. Ogni click, ogni swipe, ogni download ci rende parte di un ecosistema che, spesso, ci osserva più di quanto ci protegga.

La risposta di Tinder

In una dichiarazione via email, Tinder ha affermato: “La sicurezza e la protezione degli utenti sono una priorità assoluta per noi. Non abbiamo alcuna relazione con Gravy Analytics e non ci risulta che questi dati siano stati ottenuti dall’app di Tinder.” Tuttavia, non tutte le domande hanno trovato risposta. Quando interrogata sugli annunci pubblicitari presenti all’interno dell’app, Tinder ha scelto di non commentare, lasciando aperti interrogativi su come il flusso di dati pubblicitari possa essere sfruttato al di là del loro controllo dichiarato.

La posizione di Grindr

Un portavoce di Grindr ha dichiarato a 404 Media via email: “Grindr non ha mai collaborato né fornito dati a Gravy Analytics. Non condividiamo dati con aggregatori o broker, e da molti anni non condividiamo dati di geolocalizzazione con partner pubblicitari. La trasparenza è al centro del nostro programma di privacy; pertanto, i terzi e i fornitori di servizi con cui collaboriamo sono elencati sul nostro sito web.”

Nonostante queste affermazioni, il passato solleva sempre qualche dubbio, e i soliti complottismi non mancheranno. Mentre l’azienda si impegna a rassicurare il pubblico, il dilemma rimane: quanto possiamo realmente fidarci delle dichiarazioni delle piattaforme quando la storia ci ricorda che anche le migliori intenzioni possono scontrarsi con la complessità e i compromessi del mercato dei dati? Le parole rassicuranti delle grandi aziende digitali spesso cozzano con la complessità del panorama tecnologico che si nasconde dietro le loro piattaforme. Anche se le aziende tendono a negare un coinvolgimento diretto, la questione rimane: quanto realmente conosciamo i processi che governano il viaggio dei nostri dati attraverso l’ecosistema digitale?

L’ombra del real-time bidding

Che i dati provengano dal real-time bidding (RTB) è cruciale: sposta la responsabilità verso l’industria pubblicitaria e i giganti tecnologici che la alimentano. Non sono gli sviluppatori di app a raccogliere direttamente queste informazioni, ma aziende che si infiltrano nel sistema pubblicitario, acquisendo dati come indirizzi IP e geolocalizzazioni senza che gli sviluppatori ne siano consapevoli. Secondo Krzysztof Franaszek, esperto di forensica digitale, molti di questi dati derivano dall’indirizzo IP degli utenti piuttosto che da GPS o SDK di localizzazione. Ha inoltre identificato tracce del Mobile Ads SDK di Google, suggerendo che la piattaforma pubblicitaria stessa possa facilitare questo tracciamento. Né Google né Apple hanno commentato.

Zach Edwards, analista del settore, conferma: “La varietà di app coinvolte indica una raccolta massiva tramite RTB, non tramite singoli SDK.” Questo scenario evidenzia come la sorveglianza sia ormai integrata nel cuore dell’ecosistema pubblicitario, spesso senza che utenti o sviluppatori ne siano consapevoli. La differenza tra geolocalizzazione tramite GPS e indirizzo IP è fondamentale: mentre il GPS offre una posizione precisa (con un margine di errore che può arrivare a pochi metri), la geolocalizzazione tramite IP è meno accurata ma comunque sufficiente per profilare gli utenti. Questo metodo, pur meno invasivo, consente alle aziende di raccogliere informazioni sulla nostra posizione in modo approssimato, per cui il rischio sarebbe almeno in parte ridimensionato.

La vera preoccupazione è che, sebbene ci sentiamo protetti, i nostri dati vengono raccolti e sfruttati da sistemi pubblicitari invisibili e invisibili ai più, che tracciano le nostre abitudini e movimenti attraverso metodi che spesso non controlliamo. La sorveglianza digitale non è solo una questione di sicurezza, ma anche di trasparenza e consapevolezza.

Per l’Italia, il contesto di raccolta e utilizzo dei dati tramite real-time bidding (RTB) e geolocalizzazione è particolarmente rilevante, considerando la crescente digitalizzazione e l’uso diffuso di app e servizi online. Ecco un’analisi sintetica basata sui concetti discussi:

La situazione in Italia: un’illusione di controllo

In Italia, come nel resto del mondo, gli utenti sono sempre più esposti alla raccolta dei propri dati personali, spesso senza una reale consapevolezza. Con l’adozione di pratiche pubblicitarie come il real-time bidding, che sfruttano dati di localizzazione e indirizzi IP, anche gli utenti italiani sono vulnerabili a tracciamenti invisibili. Mentre il GPS garantisce una posizione più precisa, la geolocalizzazione tramite IP – che può essere utilizzata senza il consenso esplicito dell’utente – è un metodo che, sebbene meno accurato, permette di ottenere informazioni sufficienti per creare profili dettagliati.

In Italia, l’adozione di leggi come il GDPR (Regolamento Generale sulla Protezione dei Dati) ha cercato di regolamentare e proteggere i dati personali, ma il panorama digitale è in continua evoluzione e le pratiche di raccolta e utilizzo dei dati si fanno sempre più sofisticate. Gli utenti italiani potrebbero trovarsi esposti a questi processi di raccolta senza comprenderne pienamente la portata, soprattutto quando le app che utilizzano quotidianamente sono connesse a reti pubblicitarie globali.