I ricercatori di sicurezza informatica Hector Marco e Ismael Ripoll hanno rilevato un bug che affligge tutte le versioni di Android fino alla 4.2.2.0200, e che permette ad un attaccante di impedire alla vittima l’accesso al client di posta di default (Email) inviando una email malevola. Perchè il bug si attivi, di fatto, è sufficente che la vittima scarichi un messaggio di posta, contenente un’intestazione con un semplice punto e virgola all’interno dell’header, per il campo Content-Disposition:

Content-Disposition: ;

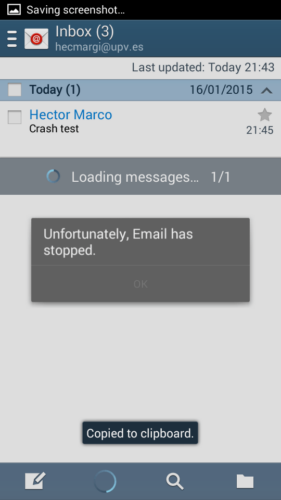

senza neanche bisogno di aprirlo. Il problema riguarda qualsiasi indirizzo di posta, sia esso aziendale ([email protected]) o di un servizio gratuito (Gmail, Libero, Yahoo ecc.). Nella proof of concept pubblicata nel sito hmarco.org si mostra come Email si blocchi alla ricezione dell’allegato in questione senza dare ulteriori possibilità di riaprire il programma. Per aggirare il problema, è necessario cancellare l’allegato malevolo restando sconnessi da internet, oppure accedendo via web all’account di posta, e cancellando manualmente la mail in questione. Tuttavia questa è solo una misura di sicurezza parziale, perchè non ci rende immuni al bug in questione.

L’errore che appare e dovrebbe farci insospettire è di questo tipo:

Per risolvere il problema è necessario aggiornare almeno alla versione Android 4.2.2.0400, versione a partire dalla quale l’attacco non è da considerarsi a rischio. Purtroppo, le politiche interne del sistema non permettono su qualsiasi dispositivo l’update in questione, a meno di installare per forza di cose una ROM rootata (il che come sappiamo fa perdere la garanzia sul prodotto, ed introduce potenziali rischi di escalation privilege per gli utenti meno esperti). Il bug è stato testato su un Samsung Galaxy 4, ed è stato classificato come CVE-2015-1574 e maggiori informazioni sono disponibili cercando questa sigla su Google.

👇 Da non perdere 👇

- 📈 Analizza Cellulari 📱

- 🔐 AI che dolor, Chat

- 🎯 Targetizza Database SQL 🗄

- 📊 Analizza Errori più comuni 📛

- 🚧 Costruisci Evergreen 📟

- 👩💻 Programma Gratis 🎉

- 💻 Configura Hosting a confronto 💑

- 🔒 Conosci Hosting reti e domini 💻

- 👩💻 Tapioca Informatica 🖥

- 💻 Iconizza Internet 💻

- 🔒 Gestisci Lavoro 🔧

- 💡 Mostra Marketing & SEO 🌪

- 🔑 Apprendi Meteo ⛅

- 🤯 Visiona Mondo Apple 🍎

- 🔍 Supervisiona Mondo Domini 🌐

- 🚀 Metti in cloud monitoraggio servizi online 📈

- 🔮 Anatomizza Nuove tecnologie 🖥

- 🔒 Antani PEC e firma digitale 📩

- 👀 Prematura Programmare 🖥

- 🎮 Lonfa Scrivere 🖋

- 🔒 Conosci Servizi di SMS 📶

- 👀 Guarda Sicurezza informatica e privacy digitale 🖥

- 🎮 Ricorda Siti web 🌎

- 🤖 Ottimizza Spiegoni 🎓

- 🧠 Neuralizza Svago 🎈

- 📡 Quantizza Usare Excel 🌀

- 🤖 Sovrascrivi Windows 😲

- 🎨 Personalizza Wireless 🚁

- 🔑 Decifra WordPress 🤵

- 💬 Il nostro canale Telegram: iscriviti

- 🔵 Come cercare file sul Mac, ricerca mediante operatori

- 🟢 Bidoo funziona davvero? Cos’è e come si usa

- 🔴 Cosa significa il messaggio “ridurre carico contatore”