àˆ stata diffusa la notizia di un nuovo tipo di ransomware che va a compromettere i file del nostro computer: l’infezione avviene tipicamente mediante email di spam, con varianti del testo anche in italiano.

I punti di contatto con il ransomware Locky sono numerosi: in quel caso il virus tendeva a diffondersi mediante documenti Word, andando a criptare i file della vittima e chiedendo un riscatto per sbloccarli. In questo caso, al posto di usare la crittografia il virus Bart crea degli archivi ZIP protetti da password casuali per ogni file di una certa dimensione minima e di un certo tipo, ad esempio video, documenti e foto. In questo modo al posto dei propri file l’utente troverà degli archivi in formato ZIP, impossibili da aprire se non conoscendo le password, per ottenere le quali è richiesto di pagare un riscatto su darknet (un sistema di pagamento non tracciabile).

BleepingComputer raccomanda di fare attenzione agli allegati di alcune email di spam, che contengano l’oggetto “Foto” con allegati come Photos.zip, Photo.zip, image.zip, or picture.zip. àˆ inoltre possibile che siano diffuse varianti in italiano dello stesso virus, ed è importante che non vengano aperti gli allegati per nessun motivo: mediante un software malevolo (RocketLoader), installano ed eseguono codice Javascript e vanno ad infettare rapidamente il computer della vittima.

Le directory che vengono attaccate in Windows sono usualmente i seguenti:

tmp, winnt, Application Data, AppData, PerfLogs, Program Files (x86), Program Files, ProgramData, temp, Recovery, $Recycle.Bin, System Volume Information, Boot, Windows

mentre sono altresଠnote le estensioni esposte al rischio infezione (praticamente tutte le più comuni):

.n64, .m4u, .m3u, .mid, .wma, .flv, .3g2, .mkv, .3gp, .mp4, .mov, .avi, .asf, .mpeg, .vob, .mpg, .wmv, .fla, .swf, .wav, .mp3, .qcow2, .vdi, .vmdk, .vmx, .gpg, .aes, .ARC, .PAQ, .tar.bz2, .tbk, .bak, .tar, .tgz, .gz, .7z, .rar, .zip, .djv, .djvu, .svg, .bmp, .png, .gif, .raw, .cgm, .jpeg, .jpg, .tif, .tiff, .NEF, .psd, .cmd, .bat, .sh, .class, .jar, .java, .rb, .asp, .cs, .brd, .sch, .dch, .dip, .vbs, .vb, .js, .asm, .pas, .cpp, .php, .ldf, .mdf, .ibd, .MYI, .MYD, .frm, .odb, .dbf, .db, .mdb, .sq, .SQLITEDB, .SQLITE3, .asc, .lay6, .lay, .ms11(Security copy), .ms11, .sldm, .sldx, .ppsm, .ppsx, .ppam, .docb, .mm, .sxm, .otg, .odg, .uop, .potx, .potm, .pptx, .pptm, .std, .sxd, .pot, .pps, .sti, .sxi, .otp, .odp, .wb2, .123, .wks, .wk1, .xltx, .xltm, .xlsx, .xlsm, .xlsb, .slk, .xlw, .xlt, .xlm, .xlc, .dif, .stc, .sxc, .ots, .ods, .hwp, .602, .dotm, .dotx, .docm, .docx, .DOT, .3dm, .max, .3ds, .xm, .txt, .CSV, .uot, .RTF, .pdf, .XLS, .PPT, .stw, .sxw, .ott, .odt, .DOC, .pem, .p12, .csr, .crt, .key

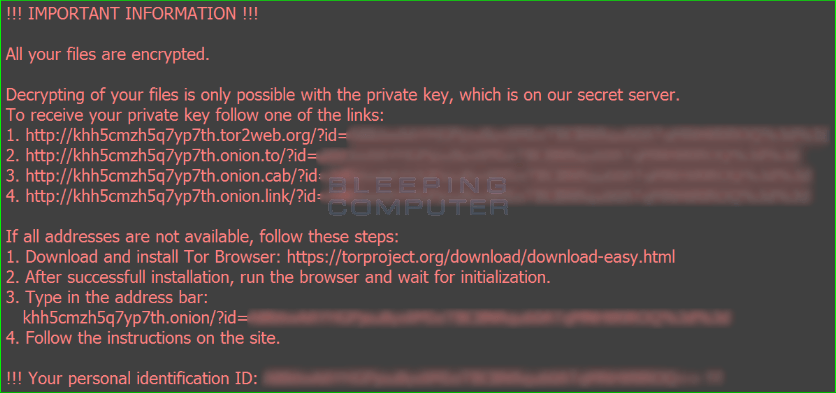

La schermata che richiede il pagamento del riscatto è la seguente:

mentre il messaggio in italiano è questo:

!!! INFORMAZIONI IMPORTANTI !!! Tutti i file sono criptati.

Una volta infetti non c’è modo, al momento, di riuscire a recuperare i file zippati; l’unica cosa, in questi casi, è quella di attuare meccanismi preventivi come disporre di backup o copie dei file importanti su un dispositivo a parte (Hard disk esterno, pennino USB) sconnesso dalla rete e da tenere da parte per emergenze del genere (fonte).

Come risolvere il problema

Online trovate vari tool, come quello di Avast, per provare a decriptare e ripristinare i file infetti da Bart come da altri ransomware analoghi:

AES_NI

Alcatraz Locker

Apocalypse

BadBlock

BigBobRoss

BTCWare

Crypt888

CryptoMix (Offline)

CrySiS

Delta

EncrypTile

FindZip

Fonix

GandCrab

Globe

HiddenTear

Jigsaw

LambdaLocker

Legion

NoobCrypt

Stampado

SZFLocker

TeslaCrypt

Troldesh / Shade

XData

👇 Da non perdere 👇

- 📈 Analizza Cellulari 📱

- 🔐 AI che dolor, Chat 🏴

- 🎯 Targetizza Database SQL 🗄

- 📊 Analizza Errori più comuni 📛

- 🚧 Costruisci Evergreen 📟

- 👩💻 Programma Gratis 🎉

- 💻 Configura Hosting a confronto 💑

- 🔒 Conosci Hosting reti e domini 💻

- 👩💻 Tapioca Informatica 🖥

- 💻 Iconizza Internet 💻

- 🔒 Gestisci Lavoro 🔧

- 💡 Mostra Marketing & SEO 🌪

- 🔑 Apprendi Meteo ⛅

- 🤯 Visiona Mondo Apple 🍎

- 🔍 Supervisiona Mondo Domini 🌐

- 🚀 Metti in cloud monitoraggio servizi online 📈

- 🔮 Anatomizza Nuove tecnologie 🖥

- 🔒 Antani PEC e firma digitale 📩

- 👀 Prematura Programmare 🖥

- 🎮 Lonfa Scrivere 🖋

- 🔒 Conosci Servizi di SMS 📶

- 👀 Guarda Sicurezza informatica e privacy digitale 🖥

- 🎮 Ricorda Siti web 🌎

- 🤖 Ottimizza Spiegoni artificiali 🎓

- 🧠 Neuralizza Svago 🎈

- 📡 Quantizza Usare Excel 🌀

- 🤖 Sovrascrivi Windows 😲

- 🎨 Personalizza Wireless 🚁

- 🔑 Decifra WordPress 🤵

- 💬 Il nostro canale Telegram: iscriviti

- 🟢 ERR_CONNECTION_TIMED_OUT: come risolverlo e da cosa dipende

- 🟠 Domini .bar: come e dove registrarne uno

- 🔴 Cos’è eMule: il software P2P che circola su internet dal 2002