(questo articolo è online solo come archivio – la funzionalità citata è stata dismessa definitivamente da Telegram, e non è più funzionante)

Da sempre al centro di pesanti polemiche sui media generalisti, Telegram è una delle app di instant messaging più diffuse e controverse degli ultimi anni. Al centro di cronache terroristiche con le quali, ad esempio, si considerava l’app unica responsabile della diffusione di revenge porn (cosa che, in realtà, accomuna varie piattaforme incluse gruppi WhatsApp e Facebook) e di commerci illeciti di vario genere (anche qui, valgono le stesse considerazioni: Telegram in fondo è solo un mezzo), Telegram continua a conquistare utenti e non passa giorno, per chi ce l’ha, che non vediamo una qualche notifica di nostri contatti che “si sono uniti a Telegram“. Del resto, lo sappiamo bene: non passa giorno che non riceviamo una segnalazione da parte dell’app di Telegram che ci “racconta” che quel nostro contatto in rubrica si è appena registrato all’app!

Telegram è promosso dalla propria stessa fama

Con la sua gestione consolidata della privacy i il suo modello di business alternativo, apparentemente solido quanto gradevole per gli utenti (è finanziato da una fondazione con sede a Dubai, il che gli evita formalmente di dover ricorrere a forme di advertising invasivo), ha conosciuto una diffusione senza eguali rispetto ad altre app concorrenti, soprattutto per via dell’uso dei canali e dei gruppi. Ma anche perchè, di fatto, è la sua stessa fama a spingerlo, senza che nessuno dica di installarlo per motivi specifici: semplicemente perchè su Telegram si possono fare certe cose, anche se poi ognuno soggettivizza questo concetto (spesso anche, c’è da dire, nella propria intimità e senza dirlo a nessuno).

Come funziona l’opzione di Telegram: Persone vicine

Di fatto, una nuova funzione che è stata introdotta da qualche anno e che in pochi conoscono è legata al cosiddetto Near by, che permette di trovare persone vicine a te geograficamente (generalmente, nel raggio di qualche km). La funzione è disponibile a partire dalla versione 5.8 di Telegram, quindi se vi interessa sperimentarla aggiornate l’app all’ultima versione e provateci (qui altre info specifiche dal sito ufficiale dell’app).

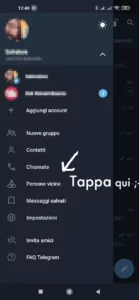

Come accedere a Persone vicine

Devi fare così: entra su Telegram, poi vai su Contatti > Persone vicine per vedere gli “avventurosi” utenti che hanno deciso di farsi geolocalizzare.

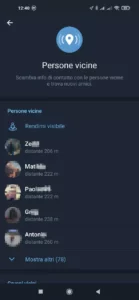

Tocca l’opzione Rendimi visibile per unirti a loro e mostrare il tuo profilo agli altri che ti circondano. Dalla lista puoi comunque contattare le persone che ti ispirano o ti interessano. Chiunque di loro potrà scriverti se scegli di renderti contattabile in questo modo, ma… non finisce qui, continua a leggere per capire bene di cosa si tratta!

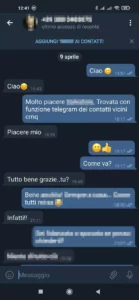

Per quello che sono riuscito a sperimentare, i contatti sono reali e l’app funziona davvero!

In generale, non tutti rispondono, ma anche in una piccola cittadina come quella da cui ho fatto il test sembra che il numero di iscritti sia abbastanza corposo. Non tutti rispondono e molti danno l’idea di non usare telegram o di non vedere le notifiche, ma potete scrivere a chi volete a costo zero e senza usare app di dating e chissà… qualcosa magari esce fuori! 😉

Caratteristiche da sapere per Persone vicine

Se stai leggendo qui forse sei dubbioso o preoccupato per la tua privacy, ed è bene fare qualche distinguo specifico.

Molti utenti stanno effettuando, ad esempio, una sorta di wardriving, la pratica che facevano molti hacker per trovare wireless libere a cui connettersi abusivamente: vanno in giro, e cercano persone in varie zone così. Al di là delle apparenze e dei rischi di stalking (la geolocalizzazione di Telegram è molto più precisa di quella di varie app di dating che purtroppo, in molti casi, sono parecchio deludenti), la funzione è in realtà molto attenta alla privacy e piuttosto discreta:

- abilitando la funzione Persone vicine su Telegram, vedrai solo gli utenti che hanno scelto di farsi trovare; di default, infatti, ogni utente iscritto non sarà visibile;

- potrai vedere le persone vicine alla zona in cui ti trovi, e contattarle senza l’obbligo di renderti visibile agli altri anche tu;

- potrai cancellare definitivamente le chat che non gradisci lasciare nel telefono, cancellandole definitivamente sia per te che per l’altra persona;

- potrai bloccare in qualsiasi momenti gli utenti fastidiosi o indiscreti.

È plausibile che se sei una donna ed abiliti questa funzione potresti ricevere richieste di chat da parte di vari uomini, e naturalmente viceversa; secondo un diffuso stereotipo di genere, comunque, è plausibile che la prima sia molto più probabile della seconda. Sarebbe bello, forse, che proprio Telegram diventasse un veicolo di inversione di questo stereotipo proprio questa app che è stata accusata molto spesso di promuovere gruppi sessisti e misogoni, in molti casi, quando la colpa – a volerne trovare una, ed ammesso che ci si fermi a “è colpa di”… – sembra prevalentemente legata all’uso distorto della tecnologia da parte di alcuni utenti.

Grazie a Telegram potete farvi trovare su base geografica in modo gratuito e trovare opportunità di lavoro, magari, ma anche più probabilmente di flirt di ogni genere e chissà… forse anche di altro. Tinder e compagnia sono avvisati: esiste un modo gratuito per fare le stesse cose, e per quanto sia incerto che la funzione venga mantenuta per sempre, sicuramente è un’alternativa da non sottovalutare per tutti i single, in tempi di pandemia ed in attesa di tempi migliori per fare incontri in tranquillità e senza rischi.

Come parlare con gli sconosciuti su Telegram?

Ci sono due modi per parlare con gli sconosciuti e poter conoscere gente nuova o potenzialmente interessante: attivare la funzione Persone vicine, come descritto nell’altra nostra guida, e andarsene un po’ in giro. A seconda della zona, infatti, sarà possibile vedere persone diverse le quale siano attiva e con questa feature attiva nella nostra area geografica (orientativamente fino ad una decina di km circa, dai nostri test). Il fatto che le troviamo non ci dovrebbe intimorire: si suggerisce di essere sempre educati, di non insistere e di considerare che queste persone decidono volontariamente di attivare questa caratteristica.

Dateci pure dentro, insomma, e fate attenzione a non dimenticare questa caratteristica attiva se pensate di non usare Telegram per un po’, ad esempio.

Suggerimenti e prudenza nell’uso dell’app (come nascondere il proprio numero di telefono agli sconosciuti su Telegram)

Qualche raccomandazione per i meno accorti è necessario citarla, infine, per evitare che l’uso della funzione Persone vicine possa diventare spiacevole:

- tenete conto che alcuni degli utenti sono soltanto bot, quindi non sono persone reali e sono lì solo per promuovere servizi di vari genere, tra cui molti borderline o rischiosi o che qualcuno potrebbe considerare sconvenienti;

- fate attenzione a dare vostri dettagli privati e ricordate sempre di attivare la funzione per nascondere il vostro numero di telefono alle persone sconosciute o non in rubrica; per farlo, devi andare nella parte delle Impostazioni dell’app di Telegram, poi tappare su Privacy e sicurezza e poi selezionare la voce del menù che si chiama Numero di telefono. Troverai tre opzioni in questa sezione, ovvero: Tutti, Nessuno e I miei contatti, per sicurezza è meglio selezionare NESSUNO (non mostrare mai il mio numero di telefono) oppure I miei contatti (fallo vedere solo a chi ho già in rubrica); chi è nella vostra rubrica vedrà comunque il numero di telefono.

- date fiducia al prossimo sempre per gradi e con grande prudenza;

- diffidate da qualsiasi richiesta di soldi o di servizi a pagamento di qualsiasi genere, soprattutto relativi ad investimenti, trading e servizi per soli adulti.