Introduzione alla computer and network surveillance

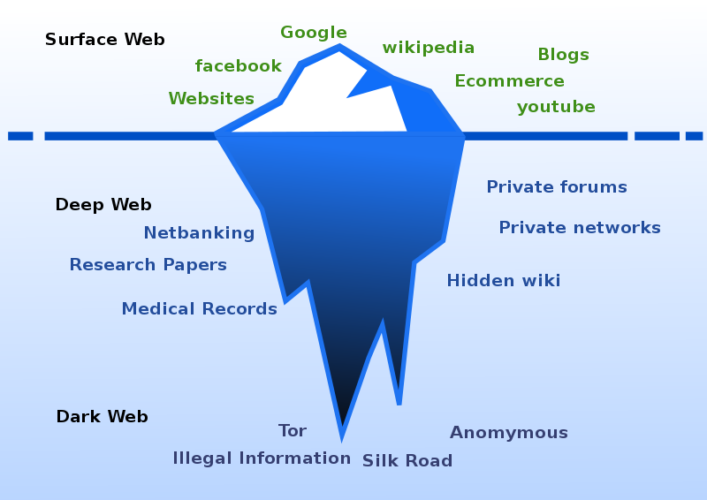

Il mondo dei software di sorveglianza e spionaggio è in genere poco conosciuto al grande pubblico: questo avviene per una molteplicità di ragioni, tra cui la complessità insita nell’argomento, la non convenzionalità delle soluzioni software sviluppate ed il piglio generalista con cui si tende ad affrontare (in modo superficiale) l’argomento. La grande maggioranza dei software e degli hardware adibiti alla sorveglianza puntano a spiare, memorizzare E classificare campioni di traffico su Internet: negli Stati Uniti all’esempio ci sono più enti governativi e para governativi (ad esempio il Communications Assistance For Law Enforcement Act) che si occupano di effettuare sorveglianza delle comunicazioni via mail, via Web, via chat e via telefono. In questo ambito Internet non è l’unico mezzo che potrebbe essere sorvegliato in massa, ma è sicuramente uno dei mezzi più popolari il più bersagliato da questo genere di attacchi.

Parlo di “attacchi” non a caso, del resto, poiché buona parte delle tecniche che vengono utilizzate per realizzare software e hardware di sorveglianza sono mutuate da tecniche aggressive utilizzate dai malware e dagli spyware. Per quanto riguarda la situazione negli Stati Uniti, ad oggi, in linea di massima (per quanto ne sappiamo) qualsiasi informazione su comunicazioni anche private avvenute su internet, possono essere ottenute dal Governo rivolgendosi ad apposito operatori effettuando una semplifce richiesta.

Data Retention: per quanto tempo le aziende possono memorizzare i nostri dati?

Per la verità l’approccio alla questione è piuttosto diversificato, e prevede diverse sfumatura di acquisizione dei dati: il problema di fondo, alla fine, è il fatto che questa acquisizione avviene sostanzialmente alle spalle dell’utente finale, che spesso fornisce un consenso inconsapevole – o è del tutto ignaro – del fatto di essere spiato. Oltre questo c’è anche il problema – difficilmente risolvibile per definizione – che sei dati vengono memorizzati in un supporto privato non è possibile garantire che un giorno saranno cancellati, che non verranno utilizzati per altri scopi ok non ci possa essere una fuga d’informazioni un furto dei dati stessi. Dal 2008, ad esempio, il gigante Google ha definito ridimensionato i limiti della retention sui dati degli utenti e sulle loro ricerche, fissando a 18 mesi (fonte) il limite massimo entro cui quei dati possono essere conservati. Il recente GDPR sulla privacy, del resto, ha imposto che le aziende stabiliscano dei limiti sostanziali ed espliciti al periodo di tempo in cui memorizzano i dati degli utenti, soprattutto per quanto riguarda quelle aziende trattano dati sensibili ho dati che possono essere utilizzati per profilare gusti e preferenze degli utenti, in una vera e propria schedatura on-line.

Per quale motivo si effettua la sorveglianza?

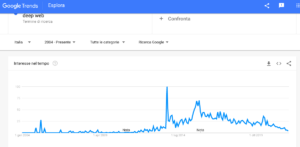

L’interesse sui software di sorveglianza e cresciuto in modo esponenziale dopo i primi attacchi terroristici che l’Europa gli Stati Uniti hanno subito: questo portato ad una crescente esasperazione del problema e all’atteggiamento per cui si accetta, alla fine dei conti, di essere spiati – a patto che questo faccio sentire più sicuri. Se il software di sorveglianza viene lecitamente utilizzato dalle autorità per motivi di sicurezza di vario genere, E alquanto preoccupante che quelle stesse soluzioni si stiano diffondendo come software ordinari (così come potrebbero esserlo Office o Photoshop) E vengano venduti sia a privati che ad aziende.

A livelli differenti normalmente sul Web questa forma di spionaggio è sfruttata in moltissimi casi a scopo di marketing e profilazione degli utenti, per quanto a volte “alleggerita” rispetto a casi più generali: ma questo solo perché non sempre gli utenti utilizzano i propri dati reali per accedere alla rete, spesso utilizzano nickname o nomi falsi, o in certi casi conoscono e fanno uso di protezioni per navigare anonimi, come ad esempio TOR. Non tutti gli utenti però sono così attrezzati, e col tempo I possibili attacchi si sono notevolmente diversificati: ad esempio grazie alla diffusione a macchia d’olio dei sistemi di geolocalizzazione (GPS), che permettono di tracciare le posizioni dell’utente nel tempo, e che solo da qualche anno i sistemi operativi degli smartphone e dei computer permettono di controllare in modo sicuro.

Le criticità per la privacy degli utenti su internet sono molteplici, e di seguito ne proponiamo un elenco non esaustivo: l’uso o meno del GPS, l’uso o meno di una VPN, l’uso di firewall, la connessione a reti wireless non protette, l’uso o meno di proxy e software anonimizzanti, l’uso di applicazioni intrinsecamente non sicure, lo sblocco del proprio smartphone mediante root o jailbreak.

Lo spionaggio tra privati

Sono moltissime le persone teoricamente vittime di spionaggio su internet: in pochi considerano esistono casi concreti in quello spionaggio avviene tra privati. Questo caso tipico I genitori che desiderano sorvegliare il comportamento lande proprio figli, oppure di chi desideri spiare il comportamento del proprio partner su internet. Si tratta di problemi molto poco considerati e spesso sottovalutati: anche qui si pongono delle enormi questioni etiche sull’opportunità di effettuare pratiche del genere, che nella maggioranza dei paesi sono considerate reato. Che poi esistono delle eccezioni ok l’opposizione questo tipo di tecnologia si è spesso sostanzialmente inutile viene confermato dai fatti: I software di sorveglianza vengono tranquillamente venduti anche ai privati, il più delle volte per consentire lo spionaggio delle chat, dell’uso dei social e del Web sugli smartphone.

Comporate surveillance: lo spionaggio in azienda

Comporate surveillance è un altro termine di informatica che poco conosciuto in Italia, E che fa riferimento alle tecniche di spionaggio che vengono utilizzate in ambito aziendale. In determinati ambiti aziendali I responsabili possono essere interessati a tenere sotto controllo il comportamento degli utenti, sia per aumentare la produttività ridurre le perdite di tempo che per individuare o reprimere comportamenti poco etici da parte di alcuni dipendenti. questo ovviamente non può e non deve essere preso alla leggera: spiare i propri dipendenti in genere non dovrebbe essere consentito, ed è un comportamento sostanzialmente scorretto nei loro confronti. Resta vero esistono varie situazioni in cui i titolari delle aziende avvertono la necessità di ricorrere a soluzioni di questo tipo, E questo spiega lo sviluppo la proliferazione di questa controversa nicchia di mercato.

Gli abusi in questo ambito possono essere tantissimi, e anche qui riguardano l’invio di pubblicità mirate nella profilazione dei gusti, delle preferenze e del modo ripensare (e di esprimersi sui social, ad esempio) dei dipendenti. Quando si effettua monitoraggio della connessione ad Internet aziendale, gli scopi possono essere uno o più dei seguenti:

- Evitare gli abusi di risorse, quindi ad esempio lo scaricamento di torrent durante l’orario di lavoro, o l’accesso a piattaforme di streaming e/o di giochi on-line e/o di siti per adulti;

- Evitare che possono essere commessi reati o attacchi informatici mediante la rete aziendale;

- Ottimizzazione dell’uso della banda su internet;

- Protezione da malware, virus e attacchi informatici di ogni genere;

- Tutela del patrimonio aziendale della proprietà intellettuale del copyright e delle soluzioni ad hoc che eventualmente vengono sviluppate dall’azienda.

In questo contesto diventa fondamentale, a mio avviso, scindere la dimensione privata a quella lavorativa, E quindi fare il possibile per utilizzare reti aziendali esclusivamente per lo scopo per cui sono state concepite, relegando le comunicazioni private di qualsiasi genere ad esempio alle connessioni sul proprio smartphone con l’uso della banda messa a disposizione dal nostro operatore telefonico privato (ovviamente ammesso che non si stia usando una rete telefonica aziendale anche lì). Lo spionaggio aziendale pone numerosi problemi etici, legali e sostanziali, e non deve essere affrontato con leggerezza in nessun caso.

Tecniche di spionaggio

Le tecnica informatica per effettuare spionaggio di attività e connessioni on-line passano per numerosi presupposti ed analisi: la tecnica senza dubbio più utilizzata è quella di installare un’app oppure un software generico che rimanga attivo sullo smartphone o sul pc della vittima, che permetta l’acquisizione e l’invio di dati che diversamente sarebbero inaccessibili. Per ovviare a questi rischi, infatti, i sistemi operativi più moderni impediscono l’uso o l’installazione di app che non siano approvate dagli store, ma questo ovviamente non risolve il problema al 100% ma tende soltanto ad attenuarlo. Ovviamente qualsiasi a che effetti uno spionaggio dell’attività effettuate sul telefono È un tipo di software che prende più permessi del necessario, rispetto ad un’applicazione ordinaria che utilizziamo ogni giorno: motivo per cui molti di questi software possono tecnicamente essere visti come virus.

Accesso fisico al telefono

Ovviamente tutto questo presuppone che l’attaccante abbia accesso fisico al telefono, ad esempio perché la vittima l’ha lasciato incustodito e senza PIN di protezione; questa, però, è una circostanza specifica, e non sempre si realizza nella realtà , per quanto sia tipica dello spionaggio tra privati a cui si accennava prima.

Backdoor

In molti casi pratici l’installazione sul dispositivo della vittima – ad esempio lo smartphone – avviene mediante le cosiddette backdoor, ovvero delle “porte di servizio” nascoste, create ad arte dal software di spionaggio. Molto spesso i canali di diffusione possono essere link apparentemente innocui, in grado di installare software malevolo all’insaputa della vittima e renderla così, da quel momento in poi, esposta.

Password deboli

Altre tecniche di spionaggio possono essere legate a rilevare o indovinare la password personale di un account di posta, che spesso fornisce l’accesso ai dati del telefono ed ai backup dei dati personali (come avviene con l’account di Gmail su Android, ad esempio). Le password deboli sono il mezzo tipico, del resto, per rendere un utente spiabile a sua insaputa.

Packet sniffing

Le tecniche di questo tipo prevedono il monitoraggio dei dati che attraversano una sezione di rete dai quali è possibile estrarre vari tipi di informazione: si tratta della tecnica tipica per rilevare, ad esempio, la password di alcuni sistemi nel momento in cui viene digitata dalla vittima, specialmente sui sistemi che non siano stati progettati a regola d’arte. I pacchetti che nello specifico circolano tra computer Sulla rete possono essere intercettati Henri assemblati ricostruire l’informazione originale, sfruttando il fatto che in molti casi non viene utilizzata alcuna crittografia, oppure quella che viene utilizzata è molto debole.

In molti casi, poi, questa tecnica viene apertamente favorita dall’installazione di software a supporto (E quindi dalla collaborazione diretta) da parte dei vari Internet provider.

Come funziona il software di monitoraggio

Se monitori un dispositivo Android, puoi captare i messaggi in entrata solo su dispositivi con root. È necessario accedere fisicamente al dispositivo per installare mSpy. iOS: Per l’installazione, è necessario l’accesso fisico al dispositivo con jailbreak da monitorare – Compatibilità con qualsiasi versione di iOS. È necessario disporre delle credenziali iCloud (ID e Password Apple). L’accesso fisico è necessario se sul dispositivo da monitorare il backup iCloud non è attivato o è abilitata la verifica a 2 fattori / in 2 step.

Potenziali clienti

I clienti potenziali di questo tipo di software possono essere genitori preoccupati per i propri figli, responsabili di aziende non solo informatiche ed in genere persone morbosamente incuriosita dalla riservatezza delle comunicazioni altrui. Ricordiamo che ad oggi non esiste una regolamentazione specifica per il software di spionaggio, o almeno non risulta esserci dall’analisi di vari documenti a tema: in linea di massima il mio parere da professionista metti in primo piano il fatto che si tratti di soluzioni software decisamente “al limite”, sulle quali sarebbe necessario affrontare un discorso legale ed etico molto complesso. Spiare gli altri ovviamente non è legale, E sarebbe il caso di riflettere sul fatto che se oggi decidiamo di spiare qualcuno (via Whatsapp, su Facebook ecc.) Domani potremmo subire la stessa sorte a nostra volta, proprio per la facilità con cui queste soluzioni si diffondono e vengono commercializzate.

Motivo per cui sono dell’idea che sia più importante saper proteggere i propri dati con la crittografia e con le tecniche di sicurezza di base che pensare a come spiare il prossimo, o farsi attrarre morbosamente da questo desiderio.

Cosa si può monitorare

In genere il software di spionaggio per smartphone permettono di effettuare un sostanziale parental control, cioè impediscono di accedere a siti Web dubbi ad esempio ai minori, che però in genere potrebbero essere in grado di aggirare i blocchi. Per questo motivo, il blocco di determinati siti è più opportuno, se deve essere realizzato, di effettuarlo mediante router o firewall.

Gli spyware per smartphone con diverse declinazioni varie tecnologie a supporto sono in grado di monitorare sia smartphone con root e jailbreak che con sistema operativo ordinario, e possono riguardare sia dispositivi Android che iOS (iPhone): È possibile effettuare spionaggio sorveglianza distanza di SMS, chat Facebook, Viber, Skype, Whatsapp, Snapchat, Telegram, Tinder, Google e così via.

È legale utilizzare software di monitoraggio?

In genere non è consentito utilizzare questo genere di soluzioni senza il consenso esplicito da parte delle persone interessate, nonostante la facilità ed il relativo basso costo con cui è possibile reperirle. Ovviamente è possibile effettuare queste operazioni con il consenso delle persone, quindi ad esempio informando prima oppure facendo la stessa cosa con i propri dipendenti, se possibile in modo chiaro e univoco. Anche in ambito lavorativo è poco da scherzare perchè lo spionaggio dei dipendenti o dei propri figli, in linea di massima, è sempre considerabile un abuso.

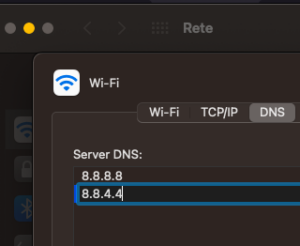

![DNS alternativi: come impostarli [guida]](https://trovalost.it/wp-content/uploads/2022/08/Schermata-2022-08-01-alle-22.47.56.png)