Che cos’è un attacco informatico man-in-the-middle

Nel variegato mondo dell’informatica e della sicurezza, i MITM (come amichevolmente li chiamano gli smanettoni) sono uno degli attacchi più diffusi e probabilmente sfruttati da malware e compagnia. Ma di cosa si tratta, nello specifico? Si potrebbe pensare, dal nome (“uomo nel mezzo”), che si tratti di una tecnica per intercettare: ma in realtà la questione è ancora più complessa.

Grazie ad un attacco MITM, infatti, una terza parte può non solo leggere un messaggio da Pippo verso Pluto, ma anche alterarlo, dando l’impressione a Pluto che Pippo abbia letteralmente scritto “una cosa per l’altra”.

Rimedio per gli attacchi MITM

Prima che si scateni il panico a riguardo, è bene specificare che grazie alla crittografia è possibile arginare notevolmente il problema, per quanto un margine di probabilità dell’1% di subire un attacco del genere permanga lo stesso. Grazie all’introduzione della crittografia e della firma digitale nei messaggi, ci si può accorgere facilmente tra i due interlocutori se qualcosa non torna e se i messaggi non sono integri, grazie ad un messaggio di avviso che viene inoltrato dall’algoritmo crittografico stesso.

Whatsapp, ad esempio, si ripara da questo genere di attacchi sfruttando questa tecnica.

Caso studio: Router wireless vulnerabili ad attacco man-in-the-middle

Il gruppo di ricercatori di sicurezza informatica Team Cymru ha scoperto e pubblicato (report in formato PDF) alcune informazioni su router di diverse marche, utilizzati per le usuali connessioni in casa ed in ufficio. Il problema sembra essere piuttosto grave, e richiede come al solito un certo livello di prudenza da parte dei suoi utilizzatori. I modelli vulnerabili a questo attacco sono estremamente numerosi: D-Link, Micronet, Tenda, TP-Link, Zyxel, Asus, Linksys.

Se il link precedente non fosse raggiungibile, si può scaricare una copia del report (in inglese, molto dettagliato) qui: Growing Exploitation of Small Office Routers Creating Serious Risks.

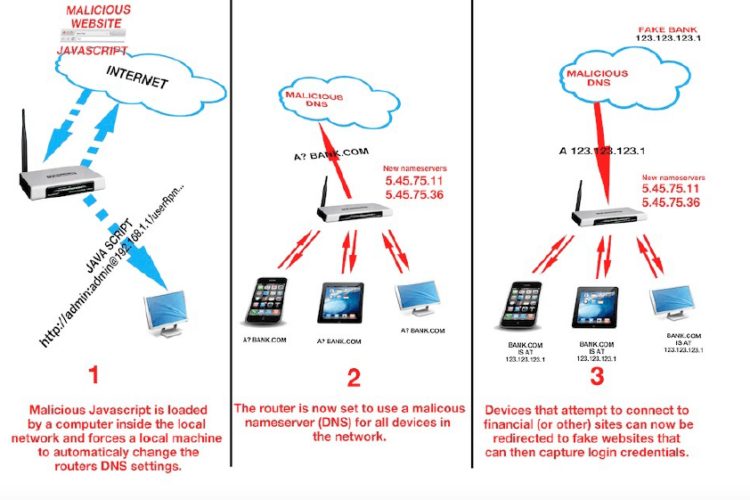

Gli informatici hanno infatti scoperto che sarebbe possibile eseguire delle operazioni malevole per manipolare la configurazione di oltre 300.000 dispositivi di marca D-Link, Micronet, Tenda, TP-Link, and others. L’attacco in questione sarebbe di tipo Man-in-the-Middle mediante CRSF (Cross-site Request Forgeries), e permetterebbe anzitutto ad un estraneo di loggarsi in alcuni modelli di router TP-Link senza inserire la password.

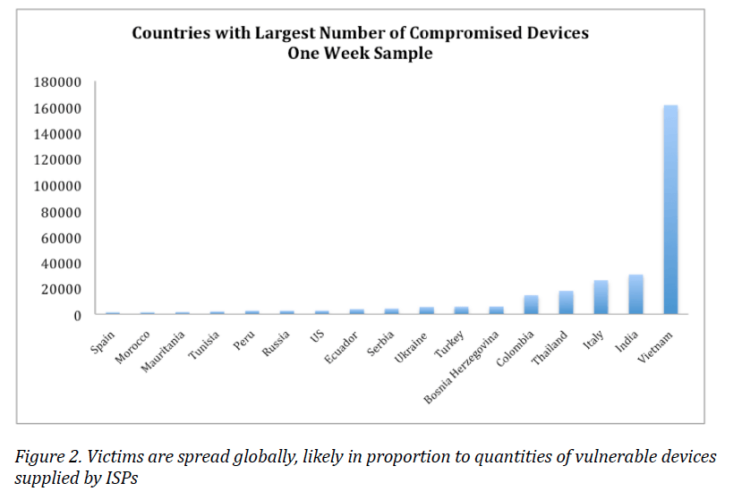

I paesi interessati al problema sono l’Italia, il Vietnam, l’ India, la Colombia e la Thailandia: inoltre, questo tipo di falla informatica darebbe la possibilità all’attaccante di redirezionare subdolamente il traffico dei dispositivi connessi (come PC o tablet o smartphone) verso siti malevoli, allo scopo di effettuare furto di credenziali riservate come quelle della banca o della posta elettronica. In alcuni casi le dinamiche, per quello che se ne sa, non sembrano essere del tutto chiare.

Per verificare di non essere stati infetti dal malware, verificare che il proprio DNS non punti agli indirizzi 5.45.75.11, 5.45.76.36 e, in caso, ripristinare nuovamente quelli di default del proprio provider di internet oppure quelli di Google (8.8.8.8, 8.8.4.4.4) o di OpenDNS (208.67.222.220, 208.67.220.222). Per proteggersi bisogna verificare di aver installato l’ultima versione disponibile del firmware del proprio router.

👇 Da non perdere 👇

- 📈 Analizza Cellulari 📱

- 🔐 AI che dolor, Chat 🏴

- 🎯 Targetizza Database SQL 🗄

- 📊 Analizza Errori più comuni 📛

- 🚧 Costruisci Evergreen 📟

- 👩💻 Programma Gratis 🎉

- 💻 Configura Hosting a confronto 💑

- 🔒 Conosci Hosting reti e domini 💻

- 👩💻 Tapioca Informatica 🖥

- 💻 Iconizza Internet 💻

- 🔒 Gestisci Lavoro 🔧

- 💡 Mostra Marketing & SEO 🌪

- 🔑 Apprendi Meteo ⛅

- 🤯 Visiona Mondo Apple 🍎

- 🔍 Supervisiona Mondo Domini 🌐

- 🚀 Metti in cloud monitoraggio servizi online 📈

- 🔮 Anatomizza Nuove tecnologie 🖥

- 🔒 Antani PEC e firma digitale 📩

- 👀 Prematura Programmare 🖥

- 🎮 Lonfa Scrivere 🖋

- 🔒 Conosci Servizi di SMS 📶

- 👀 Guarda Sicurezza informatica e privacy digitale 🖥

- 🎮 Ricorda Siti web 🌎

- 🤖 Ottimizza Spiegoni artificiali 🎓

- 🧠 Neuralizza Svago 🎈

- 📡 Quantizza Usare Excel 🌀

- 🤖 Sovrascrivi Windows 😲

- 🎨 Personalizza Wireless 🚁

- 🔑 Decifra WordPress 🤵

- 💬 Il nostro canale Telegram: iscriviti

- 🟡 Come installare / cambiare un theme in WordPress

- 🔴 E-commerce, tre cose che non puoi fare a meno di sapere

- 🔴 Come installare / cambiare un theme in WordPress